Was ist Cyber-Security?

Cyber-Security: Die einzelnen Komponenten der Cybersicherheit

Per Definition umfasst die so genannte Cyber-Security alle Maßnahmen, die zur Cybersicherheit in Unternehmen beitragen. Dazu gehört der Schutz von Computern, Servern und Mobilgeräten sowie anderen elektronischen Systemen. Gleichzeitig spielt sie eine zentrale Rolle, wenn es darum geht, die elektronische Datensicherheit zu gewährleisten. Die Frage „Was ist Cyber-Security?“ lässt sich also am besten folgendermaßen beantworten: Es ist eine Kombination aus zahlreichen Faktoren, die das Unternehmen vor Datenverlust und Imageschaden bewahren soll.

Software-Sicherheit: Schutz vor Programmen und Geräten

Gerade (mobile) Endgeräte können unterschiedlichen Arten von Cyberangriffen zum Opfer fallen. Dadurch können Kriminelle Zugriff auf sensible Daten erhalten.

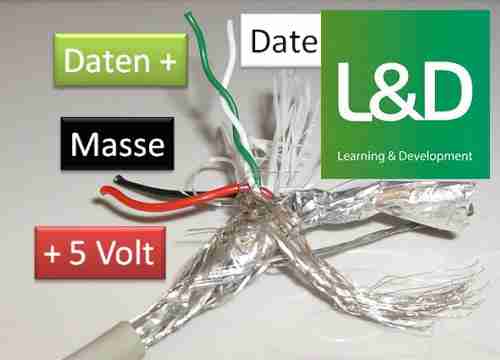

Netzwerksicherheit: Computernetzwerke richtig sichern

Network-Security ist ebenfalls ein Teil der Cyber- und Information-Security. Hierbei schützen Organisationen ihre Computernetzwerke gezielt vor Angreifern.

Betriebssicherheit: Effektiver Schutz von Datenbeständen

Hinsichtlich der Betriebssicherheit gehen Cyber-Security und Information-Security Hand in Hand. Dieser Schritt der Cybersicherheit befasst sich mit Entscheidungen und Prozessen, die die Datenintegrität sicherstellen sollen.

Sicherheitsfaktor Mensch: Cyber-Security durch gezielte Aufklärung

Internetsicherheit bezieht sich nicht ausschließlich auf Systeme, sondern auch auf deren Nutzer. Cyber-Security im Unternehmen lässt sich nur dann gewährleisten, wenn die Benutzer ausreichend geschult sind. Nur so können sie mögliche Bedrohungen erkennen.

Disaster Recovery und Business Continuity

Das Ziel einer guten Sicherheitsstrategie sollte nicht nur darin bestehen, potenzielle Schwachstellen zu schließen. Vielmehr gilt: Für eine erfolgreiche Cyber-Security ist ebenfalls von Bedeutung, wie man im Ernstfall reagiert. Dafür sollten Unternehmen detaillierte Disaster-Recovery-Richtlinien definieren.

IT-Sicherheitsgrundlagen: Das ABC der Cyberkriminalität

Welche Arten von Cyberangriffen gibt es?

Die digitale Bedrohungslandschaft wird immer innovativer und komplexer. Es gibt mittlerweile unzählige Arten von Angriffsmethoden und Schadsoftware, die die Informationen und Daten eines Unternehmens kompromittieren können oder sogar den ganzen Arbeitsbetrieb einstellen können. Allerdings gibt es 3 Varianten, die am häufigsten vorkommen:

Malware

Malware ist der Überbegriff für Schadsoftware, die entwickelt wird, um unerkannt in Ihre Geräte einzudringen. Gängige Beispiele für Malware sind Trojaner und Computerviren, die häufig ungeahnt vom Benutzer heruntergeladen werden und somit das Gerät infizieren. In vielen Fällen wird ein Angriff erst viel später entdeckt, da Malware im Hintergrund arbeitet und vorwiegend (aber nicht ausschließlich) für Diebstahl und Betrug eingesetzt wird.

Ransomware

Bei Ransomware handelt es sich wie bei Malware um Schadsoftware. Allerdings ist Ransomware sehr viel aggressiver und sperrt den Zugriff auf Dateien und Geräte. Erst wenn ein Lösegeld gezahlt wird (häufig in Form von Bitcoin aufgrund der Anonymität), wird der Zugriff auf die eigenen Systeme wieder gewährt. Aber aufgepasst: Wer bezahlt, wird häufig wieder angegriffen. Laut einer globalen Studie werden 80% der Unternehmen, die das Lösegeld bezahlen, in der Zukunft erneut Opfer eines Ransomware-Angriffs.

Phishing

Im Gegensatz zu Malware und Ransomware handelt es sich bei Phishing nicht um eine Software, sondern um eine Methode des Angriffs. Bei Phishing handelt es sich um E-Mails, die reale Firmen oder Personen imitieren, um so das Vertrauen des Empfängers zu gewinnen. Je mehr Elemente der E-Mail realistisch sind, desto höher ist die Wahrscheinlichkeit, dass der Angriff erfolgreich ist. Malware und Ransomware können unter anderem durch Phishing übertragen werden.

Wie Ihnen helfen kann, Ihr Unternehmen zu schützen

Vielleicht können Sie bereits ahnen, dass menschliches Verhalten einen großen Einfluss auf den Erfolg oder Misserfolg eines Cyberangriffs haben kann. Tatsächlich sind 85% der erfolgreichen Cyberangriffe durch menschliches Versagen verschuldet. Daher muss ein wichtiger Teil Ihrer Sicherheitsstrategie aus Mitarbeiterschulungen bestehen. Bei bieten wir Teamschulungen an, um Ihre Mitarbeiter über die neusten Trends und Gefahren auf dem Laufenden zu halten.

Außerdem haben wir ein Whitepaper zusammengestellt, in dem wir auf die Rolle eingehen, die Mitarbeiter bei der Prävention spielen. Des Weiteren beantworten wir:

Wie sieht die aktuelle Bedrohungslage aus?

Welche Kosten verursachen Cyberangriffe?

Welche Schutzmaßnahmen sind geeignet und wie setzt man sie um?

Wie entwickeln Mitarbeiter sichere Passwörter?

Wie finden Sie heraus, ob Ihre Passwörter schon im Dark Web gehandelt werden?

Laden Sie unser Cybersecurity Whitepaper herunter, um sicherzustellen, dass Sie den Cyberkriminellen immer einen Schritt voraus sind.

Was sind 12 Beispiele für Cyber-Services?

Was sind 12 Beispiele für Cyber-Services?

Da Hacker raffinierter und effizienter werden, nimmt die Cyberkriminalität zu. Cyberangriffe können aus vielen verschiedenen Gründen und auf viele verschiedene Arten erfolgen.

Cyberkriminelle werden versuchen, Schwachstellen in Sicherheitspraktiken und -technologien innerhalb einer Organisation auszunutzen.

Cyberangriffe sind ein ernsthaftes Problem für jeden, der ein Gerät verwendet. Dabei spielt es keine Rolle, ob Sie eine Einzelperson, ein Unternehmen oder eine Organisation sind. Aufgrund seiner weit verbreiteten Verwendung und Abhängigkeit von Technologie ist es ein großartiger Markt für Malware. Seit dem Aufkommen des Internets gibt es alle Arten von Sicherheitsbedrohungen. Sie können alles sein, von geringfügigen Unannehmlichkeiten bis hin zu schwerwiegenden, und böswillige Angriffe werden fortgesetzt, solange das Internet dies tut. Es erfordert ein gutes Verständnis der Cyber-Sicherheitsbewertung , um vor Cyber-Angriffen sicher zu sein.

Sind Hacker eine Bedrohung für Sie selbst?

Ein durchschnittlicher amerikanischer Haushalt hat mindestens zehn vernetzte Geräte. Dazu gehören intelligente Geräte und Telefone sowie Laptops. Jedes einzelne dieser Geräte kann als Einfallstor für Cyberangriffe genutzt werden.

Cyberangriffe sind häufiger geworden und einfacher auszuführen. Hacker können „abonnementbasierte Malware-Angriffe“ im Dark Web genauso einfach kaufen, wie sie sich für Netflix- oder Spotify-Konten anmelden.

Einem Bericht zufolge gab es in den ersten sechs Monaten dieses Jahres 4,83 Millionen Cyberangriffe. Sie müssen kein Cybersicherheitsexperte sein, um sich vor den meisten Cyberangriffen zu schützen. Dieser Leitfaden erklärt die Grundlagen von Cyberangriffen, wie sie funktionieren und was Sie tun können, um sich und Ihre Lieben zu schützen.

Was sind die Cyber-Angriffe?

Cyber-Angriffe sind, wenn eine Einzelperson oder Gruppe versucht, die Sicherheitssysteme einer anderen Person oder Organisation böswillig zu verletzen. Dies könnte Sie glauben machen, Hacker könnten sich in Online-Banking-Systeme hacken, um Milliarden von Dollar zu stehlen. Dennoch ist der häufigste Cyberangriff eine Datenpanne.

Datenschutzverletzungen treten auf, wenn Hacker die Sicherheitsmaßnahmen eines Unternehmens verletzen und vertrauliche Informationen stehlen. Diese Informationen werden verwendet, um sie zu erpressen, zu betrügen und im Dark Web zu verkaufen. Die Zahl der Datenschutzverletzungen stieg im Jahr 2021 um 68 %

Cyberangriffe können zu Datenschutzverletzungen führen, aber das ist nur eine Folge. Cyberkriminelle können Angriffe verwenden, um Identitätsinformationen zu stehlen und persönliche Daten zu erlangen. Sie könnten auch verwendet werden, um das Netzwerk einer Organisation von böswilligen Gruppen zu deaktivieren.

Sie haben vielleicht kürzlich von einem ausgewachsenen Cyberkrieg gehört. Diese Hacker werden von der Nation unterstützt und versuchen, sensible Daten zu stehlen, Computernetzwerke zu deaktivieren und Banken und Energieinfrastruktur lahmzulegen.

Hier sind einige Möglichkeiten, Ihre Geräte vor Cyber-Angriffen zu schützen:

Es kann unmöglich erscheinen, bei all den möglichen Cyberangriffen sicher zu sein. Sie können Maßnahmen ergreifen, um Ihren Computer und Ihre Dateien vor Cyberkriminellen zu schützen.

Es sollte eine Antivirus-Software installiert werden, die vor Malware schützt. Moderne Antivirensoftware kann Ihr Gerät vor Hackern schützen. Es stellt sicher, dass Hacker keine Ransomware, Malware oder andere Viren auf Ihrem Computer installieren können, selbst wenn Sie auf einen Link klicken.

Die Multi-Faktor-Authentifizierung kann durch die Verwendung komplexer Passwörter aktiviert werden. Ihre erste und wichtigste Schutzschicht gegen Cyberangriffe sind oft Passwörter. Starke Passwörter sollten mindestens acht Zeichen lang sein und Buchstaben, Zahlen und Symbole enthalten. Die Multi-Faktor-Authentifizierung sollte nach Möglichkeit für alle Konten mithilfe einer Authentifizierungs-App (nicht per SMS) aktiviert werden.

Kennen Sie die Warnzeichen eines Phishing-Angriffs (Betrugsanrufe, E-Mails und SMS). Unerwünschte E-Mails, Nachrichten und Anrufe sind zu vermeiden. Achten Sie auf Anzeichen dafür, dass eine betrügerische E-Mail gesendet wird. Klicken Sie nicht auf Links, die Sie nicht kennen, und antworten Sie nicht auf Nachrichten, bei denen Sie sich nicht sicher sind. Fragen Sie nach dem Namen der Person, die Sie anruft, legen Sie dann auf und wählen Sie die offizielle Nummer zurück.

Überprüfen Sie regelmäßig Ihre Kontoauszüge und Kreditauskünfte. Hacker zielen fast immer auf Ihre Finanzkonten ab. Sie sollten nach Anzeichen von Identitätsdiebstahl Ausschau halten, wie z. B. ungewöhnliche Belastungen auf Ihren Kontoauszügen oder Konten, die Sie nicht kennen. Solche Cybersicherheitsdienste zum Schutz vor Identitätsdiebstahl können Ihre Kreditauskünfte überwachen und Sie auf Anzeichen von Betrug aufmerksam machen.

Solche zum Software- und Betriebssystemaktualisierungen sollten behandelt werden. Hacker nutzen Schwachstellen in alter Software aus, um Angriffe zu starten. Stellen Sie sicher, dass Ihre Software und Geräte auf dem neuesten Stand sind.

Wenn Sie öffentliches WLAN verwenden, verwenden Sie ein VPN. Hacker können öffentliche WLANs leicht hacken. Verwenden Sie ein VPN, um Ihre Daten zu schützen, wenn Sie sie für sensible Zwecke verwenden, sogar beim Abrufen Ihrer E-Mails.

Vermeiden Sie es, zu viel auf Social Media oder anderen Websites zu teilen. Hacker können alles, was Sie teilen, verwenden, um Passwörter zu stehlen oder Social-Engineering-Angriffe zu starten. Schützen Sie Ihre Privatsphäre und vermeiden Sie es, zu viel zu teilen.

Registrieren Sie sich für den Schutz vor Identitätsdiebstahl. Es schützt Ihre Netzwerke und Geräte mit Verschlüsselung nach Militärstandard. Wir überwachen alle Ihre Online-Konten, einschließlich sensibler Informationen wie Ihrer SSN. Wir werden Sie benachrichtigen, wenn eines Ihrer Konten kompromittiert ist. Jedes Planmitglied ist durch eine Versicherungspolice im Wert von 1.000.000 USD für Verluste aufgrund von Identitätsdiebstahl geschützt.

Was ist ein Cyber-Angriff?

Bevor wir zu den verschiedenen Arten von Cyberangriffen kommen, gehen wir zunächst einen typischen Cyberangriff durch. Cyberangriffe sind Versuche, ohne Autorisierung durch Dritte auf ein Netzwerk/System zuzugreifen. Hacker/Angreifer ist der Begriff, der verwendet wird, um jemanden zu beschreiben, der einen Cyberangriff durchführt.

Cyberangriffe können viele negative Folgen haben. Cyber-Angriffe können Datenpannen verursachen, die zu Datenverlust oder -manipulation führen können. Finanzielle Verluste können zu Reputationsschäden, Kundenmisstrauen und Vertrauensverlust führen. Cybersicherheit wird implementiert, um Cyberangriffe zu stoppen. Cyber-Security-Lösungen schützen Netzwerke, Computer und deren Komponenten vor unbefugtem digitalen Zugriff.

Auch die Cybersicherheit hat unter der COVID-19-Krise gelitten – Interpol und die WHO haben seit der COVID-19-Epidemie eine deutliche Zunahme von Cyberangriffen gemeldet.

12 häufige Arten von Cyber-Angriffen und wie man sie vermeidet

Obwohl es viele Möglichkeiten gibt, wie ein Angreifer in ein IT-Netzwerk eindringen kann, verwenden die meisten Cyberangriffe sehr ähnliche Techniken. Hier sind die beliebtesten Cyber-Angriffe.

-Malware

-Phishing

-Man-in-the-Middle-Angriff (MITM)

-Distributed Denial-of-Service (DDoS)-Angriff

-SQL-Injektion

-Zero-Day-Exploit

-DNS-Tunneling

Business Email Compromise (BEC)

-Kryptojacking

-Drive-by-Angriff

-Cross-Site-Scripting (XSS)-Angriffe

-Passwort-Angriff

Malware

Malware kann verwendet werden, um viele böswillige Aufgaben auszuführen. Einige Malware-Stämme sollen Ihnen dauerhaften Zugriff auf Ihr Netzwerk ermöglichen. Andere sollen Sie ausspionieren, um Zugangsdaten oder andere wertvolle Informationen zu erhalten. Andere Malware ist da, um Ihr Leben zu stören. Einige Malware wurde entwickelt, um Opfer auf irgendeine Weise zu erpressen. Ransomware ist die bekannteste Form von Malware. Dieses Programm verschlüsselt die Dateien des Opfers und verlangt dann ein Lösegeld, um den Schlüssel zu entsperren.

So verhindern Sie Malware-Angriffe

Es ist eine Herausforderung, Malware-Infektionen zu verhindern. Dies erfordert einen mehrgleisigen Ansatz. Sie müssen mindestens:

Stellen Sie sicher, dass Sie die neueste Anti-Malware/Spam-Software verwenden. Stellen Sie sicher, dass Ihre Mitarbeiter darin geschult sind, bösartige Websites und E-Mails zu erkennen. Verwenden Sie nach Möglichkeit die Multi-Faktor-Authentifizierung. Stellen Sie sicher, dass alle Software auf dem neuesten Stand ist und auf dem neuesten Stand gehalten wird. Administratorkonten sollten nur bei Bedarf verwendet werden. Sie müssen den Zugriff auf Daten und Systeme kontrollieren und sich strikt an das Prinzip der geringsten Rechte halten. Es ist wichtig, Ihr Netzwerk auf verdächtige Aktivitäten wie Dateiverschlüsselung, Netzwerkverkehr, Leistungsprobleme und eingehenden/ausgehenden Datenverkehr zu überwachen.

Phishing

Phishing ist eine Technik, bei der ein Angreifer versucht, ein ahnungsloses Opfer davon zu überzeugen, wertvolle Informationen wie Kennwörter und Kreditkartendaten, geistiges Eigentum usw. oder eine andere vertrauenswürdige Stelle. Phishing ist die beliebteste Form von Cyber-Angriffen. Es ist einfach auszuführen und überraschend effektiv.

Wie kann man Phishing-Angriffe verhindern?

Phishing-Angriffe können Opfer dazu verleiten, Malware auf ihren Geräten zu installieren. Daher ist es wichtig, dieselben Techniken zu verwenden, um Phishing-Angriffe zu verhindern und sich vor Malware-Angriffen zu schützen. Phishing-Angriffe sind in erster Linie auf Fahrlässigkeit zurückzuführen. Security Awareness Training ist der beste Weg, sie zu vermeiden. Mitarbeiter müssen verdächtige Links, E-Mails und Websites erkennen und vermeiden, Dateien herunterzuladen oder Informationen von unbekannten Websites einzugeben. Sie sollten auch alle Add-Ons herunterladen, die Ihnen helfen, bösartige Websites zu identifizieren.

Lesen Sie mehr:- Cyber-Sicherheitsbedenken, die Sie vor der Entwicklung von Apps im Jahr 2022 berücksichtigen sollten

Man-in-the-Middle-Angriff (MITM)

Ein Angreifer fängt die Kommunikation zwischen zwei Personen ab, um sie auszuspionieren, Zugangsdaten oder persönliche Informationen zu stehlen oder das Gespräch zu verändern. Dies wird als Man-in-the-Middle-Angriff (MITM) bezeichnet. MITM-Angriffe sind selten, da die meisten E-Mail- und Chat-Systeme eine Verschlüsselung verwenden, die Dritte daran hindert, über das Netzwerk übertragene Daten zu verändern. Dies ist unabhängig davon, ob das Netzwerk sicher ist oder nicht.

Wie verhindert man MITM-Angriffe?

Verwenden Sie ein VPN (ein virtuelles privates Netzwerk), um eine Verbindung zu Ihrem Netzwerk herzustellen, wenn die von Ihnen verwendeten Kommunikationsprotokolle keine Ende-zu-Ende-Verschlüsselung bieten. Dies ist besonders wichtig, wenn Sie sich von öffentlichen WLAN-Hotspots aus verbinden. Vermeiden Sie gefälschte Websites, Popups und ungültige Zertifikate. Suchen Sie nach „HTTPS“ am Ende jeder URL.

Verteilter Denial-of-Service (DDoS)-Angriff

Bei DDoS-Angriffen überschwemmt ein Angreifer den Datenverkehr eines Zielservers mit Datenverkehr, um das Ziel zu stören und möglicherweise sogar zu Fall zu bringen. Im Gegensatz zu herkömmlichen Denial-of-Service-Angriffen, die die meisten Firewalls erkennen und darauf reagieren können, können DDoS-Angriffe mehrere kompromittierte Geräte verwenden, um den Zielserver mit Datenverkehr zu bombardieren.

Wie kann man DDoS-Angriffe verhindern?

DDoS-Angriffe sind schwer zu verhindern, da es nur sehr wenige Warnsignale gibt und wenig zu tun ist, um sie zu stoppen, sobald sie begonnen haben. Eine Firewall der nächsten Generation oder ein Intrusion Prevention System bietet jedoch Echtzeit-Einblicke in Inkonsistenzen im Datenverkehr und Probleme mit der Netzwerkleistung. Es kann Ihnen auch helfen, Webabstürze oder zeitweilige Internetausfallzeiten zu vermeiden. Sie sollten auch erwägen, Ihre Server in verschiedenen Rechenzentren zu platzieren. Auf diese Weise können Sie zu einem anderen Server wechseln, wenn einer nicht funktioniert. Der beste Weg, Ihr Netzwerk vor DDoS-Angriffen zu schützen, ist ein getesteter und bewährter Reaktionsplan. So könnten Sie Ihre Systeme schnell wieder zum Laufen bringen und auch Ihren Geschäftsbetrieb am Laufen halten. Viele Cloud-basierte Dienstanbieter bieten Netzwerkredundanz, einschließlich der Erstellung doppelter Kopien Ihrer Daten, zu denen Sie bei Bedarf schnell wechseln können.

SQL-Injektion

SQL-Injection ist ein spezifischer Angriff auf SQL-Datenbanken. SQL-Datenbanken verwenden SQL-Anweisungen zum Abfragen der Daten. Diese Anweisungen werden normalerweise über ein HTML-Formular auf einer Website ausgeführt. Ein Angreifer kann das HTML-Formular möglicherweise ausnutzen, um Abfragen zum Erstellen, Lesen, Ändern oder Löschen von Daten in der Datenbank auszuführen, wenn die Berechtigungen nicht richtig festgelegt sind.

Wie stoppe ich einen SQL-Injection-Angriff?

SQL-Injection-Angriffe können nur verhindert werden, indem sichergestellt wird, dass Webentwickler alle Eingaben ordnungsgemäß bereinigen. Daten können nicht direkt aus einem Eingabefeld extrahiert und in einer Datenbank gespeichert werden. Um sicherzustellen, dass es die vordefinierten Kriterien erfüllt, muss das eingegebene Passwort validiert werden.

Zero-Day-Exploit

Bei Zero-Day-Exploits entdecken Cyberkriminelle eine Schwachstelle in weit verbreiteten Softwareprogrammen und Betriebssystemen und zielen auf Organisationen ab, die diese Software verwenden, um sie auszunutzen, bevor eine Lösung verfügbar ist.

Wie kann man Zero-Day-Schwachstellen stoppen?

Antivirus-Lösungen, die auf traditionellen Methoden basieren, sind gegen Zero-Day-Bedrohungen unwirksam, da sie noch besser verstanden werden müssen. Es gibt keine Möglichkeit, solche Angriffe zu verhindern. Antivirus-Lösungen der nächsten Generation (NGAV) können verwendet werden, um Angreifer daran zu hindern, unwahre Software auf den Computern der Opfer zu installieren. Es ist wichtig, die gesamte Software auf dem neuesten Stand zu halten. Ein getesteter und bewährter Plan zur Reaktion auf Vorfälle ermöglicht es Ihnen, sich im Falle einer Infektion schnell zu erholen.

DNS-Tunneling

DNS-Tunneling ist ein fortschrittlicher Angriffsvektor, der es Angreifern ermöglicht, weiterhin Zugriff auf ein Ziel zu erhalten. Viele Organisationen überwachen den DNS-Datenverkehr nicht auf böswillige Aktivitäten. Auf diese Weise können Angreifer Malware einfügen oder in DNS-Abfragen (Anfragen, die vom Client an den Server gesendet werden) „tunneln“. Diese Malware erstellt einen dauerhaften Kommunikationskanal, den Firewalls nicht erkennen können.

Wie kann man DNS Tilt verhindern?

Herkömmliche Firewalls und Antivirensoftware sind nicht in der Lage, DNS-Tunneling zu erkennen. Aus diesem Grund müssen Sie in spezielle Tools wie TunnelGuard und Zscaler investieren. Es ist wichtig, dass Ihre Tools schädliche DNS-Abfragen und die Ausführung von Malware blockieren können. Es sollte bekannte Ziele für die Datenexfiltration blockieren und eine Echtzeitanalyse für verdächtige Muster in allen DNS-Abfragen bieten.

Business Email Compromise (BEC)

Bei BEC-Angriffen zielt der Angreifer auf bestimmte Personen ab. Normalerweise werden sie von einem Mitarbeiter mit der Fähigkeit, Finanztransaktionen zu autorisieren, dazu verleitet, Geld auf das Konto des Angreifers einzuzahlen. BEC-Angriffe sind in der Regel das Ergebnis von Planung und Recherche. Der Angreifer verwendet alle Informationen über die Mitarbeiter, Kunden, Geschäftspartner und potenziellen Geschäftspartner der Zielorganisation, um sie davon zu überzeugen, die Gelder zu übergeben. BEC-Angriffe sind die schädlichste Form von Cyber-Angriffen.

Wie kann man BEC-Angriffe verhindern?

Schulungen zum Sicherheitsbewusstsein sind eine effektive Möglichkeit, BEC zu vermeiden, genau wie andere Phishing-Angriffe. Mitarbeiter sollten geschult werden, um E-Mails von einer gefälschten Domäne zu erkennen, die dringend erscheinen, sich als Anbieter ausgeben oder ein anderes verdächtiges Verhalten zeigen.

Kryptojacking

Cyberkriminelle können sich in das Gerät oder den Computer eines Benutzers hacken, um Kryptowährungen wie Bitcoin abzubauen. Obwohl Kryptojacking nicht so bekannt ist wie andere Angriffsvektoren, sollte es nicht unterschätzt werden. Diese Art von Angriff ist Organisationen nicht bekannt. Hacker könnten wertvolle Netzwerkressourcen nutzen, um Kryptowährung ohne das Wissen der Organisation zu schürfen. Das Auslaugen von Ressourcen aus einem Unternehmensnetzwerk ist viel weniger gefährlich als das Stehlen wertvoller Informationen.

Methoden zur Vermeidung von Cryptojacking

Sie müssen die CPU-Auslastung auf allen Netzwerkgeräten und Cloud-basierten Infrastrukturen überwachen, um Ihr Netzwerk vor Cryptojacking zu schützen. Es ist eine kluge Idee, Ihren Mitarbeitern beizubringen, wie sie Leistungsprobleme und verdächtige E-Mails überwachen können, die Cryptojacking-Malware enthalten könnten.

Drive-by-Angriff

Bei einem als „Drive-by-Download“ bezeichneten Angriff besucht ein Opfer unwissentlich eine Website, die seinen Computer mit Malware infiziert. Es könnte eine Website sein, die der Angreifer kontrolliert, oder eine, die kompromittiert wurde. Manchmal ist Malware in Werbung und Banner eingebettet. Exploit-Kits ermöglichen unerfahrenen Hackern, bösartige Websites einzurichten und bösartige Inhalte über andere Kanäle zu verbreiten.

Wie kann man Drive-by-Shootings stoppen?

Sie können das Risiko, von einem Drive-by-Angriff erwischt zu werden, verringern, indem Sie Browser-Plug-ins entfernen. Installieren Sie einen Werbeblocker oder verwenden Sie einen auf Datenschutz/Sicherheit ausgerichteten Webbrowser wie Brave. Obwohl JavaScript und Java im Browser deaktiviert werden können, wird dadurch deren Funktionalität eingeschränkt. Beim Surfen im Internet empfiehlt es sich, kein privilegiertes Konto zu verwenden.

Cross-Site-Scripting (XSS)-Angriffe

Cross-Site-Scripting-Angriffe sehen SQL-Injection-Angriffen sehr ähnlich. Anstatt jedoch Daten aus einer Datenbank zu extrahieren, werden sie verwendet, um andere Benutzer zu infizieren. Ein einfaches Beispiel ist der Kommentarbereich einer Website. Ein Angreifer könnte ein schädliches Skript veröffentlichen, das auf der Seite versteckt ist, wenn die Kommentare nicht gefiltert werden. Das Skript kann vom Benutzer ausgeführt werden, wenn er diese Seite besucht. Es wird ihr Gerät infizieren, Cookies stehlen oder sogar ihre Anmeldeinformationen extrahieren. Sie können den Benutzer auf bösartige Websites umleiten.

Schutz vor Cross-Site-Scripting-Angriffen

Cross-Site-Scripting kann ein kompliziertes Thema sein, das ein Verständnis von Webentwicklungskonzepten, -technologien und -sprachen wie HTML und JavaScript erfordert. Einfach ausgedrückt: Die Methoden zum Stoppen von XSS-Angriffen ähneln denen, die für SQL-Injection-Angriffe verwendet werden. Alle Eingaben müssen ordnungsgemäß bereinigt werden, um zu verhindern, dass Angreifer schädliche Skripte auf Webseiten einschleusen. Es ist wichtig sicherzustellen, dass von Benutzern eingegebene Sonderzeichen nicht auf Ihrer Website angezeigt werden.

Passwort-Angriff

Wie Sie vielleicht schon erraten haben, ist ein Passwortangriff ein Cyberangriff, bei dem ein Angreifer versucht, das Passwort eines Benutzers zu knacken. Obwohl es viele Methoden gibt, um das Passwort eines Benutzers zu knacken, werden sie in diesem Artikel nicht behandelt. Darunter sind der Brute-Force-, der Dictionary-Angriff und der Rainbow-Table-Angriff. Keylogger-Angriffe, Password Spraying und Credential Stuffing. Um an das Passwort eines Benutzers zu gelangen, können Angreifer Phishing-Techniken verwenden.

Methoden zur Vermeidung von Passwortangriffen

Sie müssen über eine starke Kennwortrichtlinie verfügen und nach Möglichkeit Multi-Factor Authentication (MFA) verwenden, um Kennwortangriffe zu verhindern. Es ist auch eine gute Idee, Penetrationstests durchzuführen, um Schwachstellen zu identifizieren. Ein Echtzeit-Überwachungstool kann verdächtige Anmeldeversuche erkennen und darauf reagieren.

Hacker sind schlau. Sie müssen klüger sein.

Im Jahr 2021 gingen beim Beschwerdezentrum für Internetkriminalität des FBI fast 850.000 Berichte über Cyberkriminalität ein. Die Opfer verloren 6,9 Millionen Dollar an die Betrüger.

Cyberangriffe werden in absehbarer Zeit nicht nachlassen. Dies bedeutet jedoch nicht, dass Sie sich nicht vor Kriminellen schützen können sollten, die Ihre Daten stehlen oder Geräte kompromittieren möchten.

Erfahren Sie, wie Sie die Anzeichen eines Cyberangriffs erkennen und was Kriminelle mit Ihren Geräten machen.

Fazit

Dieser Artikel erklärt die verschiedenen Arten von Cyberangriffen. Dieser Artikel erklärt, was Cyber-Angriffe sind, und skizziert die wichtigsten Arten. Es erklärt auch, wie man Cyber-Angriffe sicher ist . Es ist wichtig, sich der Cyberkriminalität bewusst zu sein und Ihr Netzwerk davor zu schützen.