Netzwerksicherheit: Hacker-Angriffe auf Routern entdecken und verhindern

Wenn im Unternehmen keine professionelle und besonders geschützte Firewall im Einsatz ist, wird die Internetverbindung meistens über einen Router durchgeführt, der direkt mit dem Internet verbunden ist. Vor allem in kleinen Unternehmen und Niederlassungen, aber auch zu Hause entsteht so einiges Gefahrenpotenzial, das es zu verhindern gilt. Beim Einsatz vieler Hardwarehersteller kann Etliches optimiert werden. Verbreitete Hardware, wie AVM-Fritz!Boxen, bieten dafür viele native Sicherheitsvorkehrungen, die auch Netzwerklaien sehr guten Schutz bieten. Darüber hinaus sind für Spezialisten noch detailliertere Einstellungen möglich, um Netzwerke noch sicherer zu gestalten

Router absichern

Router die mit dem Internet verbunden sind, sollten möglichst immer über die aktuellste Firmware verfügen. Router absichern

Unnötige Weiterleitungen und Portfreigaben sollten deaktiviert werden. Notwendige sollten überprüft und optimal konfiguriert werden. Router absichern

Private-Cloud-Funktionen sollten möglichst deaktiviert werden. Diese stellen oft unnötige Sicherheitsgefahren für Router dar. Router absichern

Für Router sollten Sie den Standardbenutzer und sein Kennwort abändern, damit kein unbefugter Anwender auf die Oberfläche zugreifen kann. Router absichern

In den Einstellungen von Routern können Sie häufig auch erweiterte Sicherheitseinstellungen anpassen, Ports ändern und Zertifikate für den Zugriff installieren. Router absichern

Router können oft Selbstdiagnosen durchführen. Router absichern

Fritz!Boxen bieten einen umfassenden Analysebericht. Router absichern

In den Ereignisanzeigen entdecken Sie oft verdächtige Aktionen, wie das fehlerhafte Zustellen von E-Mails. Router absichern

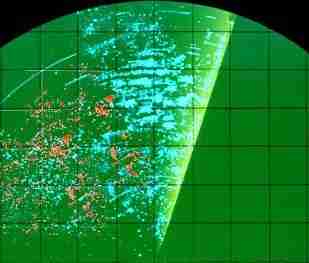

Den Netzwerkverkehr auf Fritz!Boxen können Sie mitschneiden. Router absichern

Mit der kostenlosen Live-DVD Kali scannen Sie Ihre Router und Rechner auf Sicherheitslücken. Router absichern

Die registrierten Telefoniegeräte sollten auch regelmäßig überprüft werden. Hier nisten sich oft Angreifer ein.

Hacker im Netzwerk erkennen

Haben Sie den Verdacht, dass Hacker in das Netzwerk eingedrungen sind, sollten Sie zunächst in aller Ruhe eine Analyse durchführen. Bereits vorher sollten Sie im Netzwerk ständig überprüfen, ob es Probleme bezüglich der Arbeitsstationen gibt. Wenn Netzwerke gehackt werden, dann oft über den Weg der Client-Computer. Wie Sie das erkennen und beheben können, lesen Sie in diesem Beitrag. Wie Sie Hacker auf Servern erkennen, lesen Sie in folgendem Beitrag.

In den meisten DSL-Routern gibt es eine Weboberfläche, über die Sie die Datenleitung überwachen können. Wenn der Datenverkehr in das Internet ständig ausgelastet ist, auch ohne dass Sie oder andere Anwender im Internet surfen, muss jemand diesen Verkehr verursachen, vielleicht ein Hacker oder Trojaner. Geben Sie in der Eingabeaufforderung den Befehl netstat -o ein. Wollen Sie die Ausgabe in eine Textdatei umleiten, geben Sie den Befehl netstat -o >C:

ein. Hier sehen Sie alle Datenverbindungen eines Rechners. Achten Sie vor allem auf die Remote-Adresse und prüfen Sie, woher diese kommt. Zusätzlich können Sie hier die Tools SmartSniff und CurrPorts nutzen. Beide zeigen an, welche internen Prozesse eine Verbindung ins Internet aufbauen.

Drei kostenlose Penetration Testing Tools für mehr Netzwerk-Sicherheit

Nmap, Nessus, Nikto Drei kostenlose Penetration Testing Tools für mehr Netzwerk-Sicherheit Seite: 2/2

Inhalt des Artikels: Seite 1: Drei kostenlose Penetration Testing Tools für mehr Netzwerk-Sicherheit

Seite 2: Nessus

Nessus

Im nächsten Schritt lässt man den Schwachstellen-Scanner Nessus auf das Netzwerk und sämtliche erkannten Systeme los. Besonders wichtig sind in diesem Fall die Server und die Netzwerk-Infrastruktur selbst.

Nessus und die integrierte Schwachstellen-Datenbank sind nicht mehr gänzlich Open Source. Die Basis-Version ist immer noch kostenlos erhältlich und eignet sich dafür, das Thema Penetration Testing weiter zu vertiefen. Will man Nessus allerdings zu kommerziellen Zwecken einsetzen, dann muss man eine Lizenz für Geschäftskunden erwerben und erhält aktuelle Schadcode-Informationen gegen Gebühr.

Beim Gebrauch von Nessus sollte man beachten, dass überholte Systeme und veraltete Software zu Problemen führen können. Hier kann – und wird – Nessus Abstürze verursachen, vor allem bei USV-Geräten, Thermostaten und ähnlichen Geräten. Ältere Anwendungen könnten nach einem Nessus-Scan mitunter blockiert sein. Aus diesen Gründen sollte man den ersten außerhalb der Geschäftszeiten durchführen und herausfinden, welche Teile der Infrastruktur vom Scan ausgeschlossen werden sollten.

Nikto

Auf Geräten mit laufenden Web-Servern empfiehlt es sich zusätzlich, das Open-Source-Tool Nikto zu Rate zu ziehen. Zwar überlappen sich manche Aufgaben von Nessus und Nikto; doch Nessus ist auf Schwachstellen in Netzwerken und Betriebssystemen ausgelegt, bei Nikto handelt es sich um einen Web Application Security Scanner. Dementsprechend liefern beide Tools gemeinsam gehaltvollere Informationen, als eines allein.

Windows-Administratoren können einen Penetrationstest nur dann erfolgreich abschließen, wenn sie dem Scanner angemessene Login-Informationen bereitstellen. Üblicherweise übergibt man hier das Administrator-Konto inklusive Passwort. Dadurch kann das Tool tiefer in Windows-Server-Systeme hineinsehen und mehr Probleme identifizieren.

Gleiches gilt übrigens auch für den Fall, dass man eine Webanwendung scannen möchte. Man muss grundlegende Login-Daten übergeben, um über das Frontend kommend die Web-Applikation zu testen.

Manch ein Netzwerk-Administrator wird davor zurückscheuen, irgendwelche gültigen Zugangsdaten zu benutzen. Das ist in Ordnung, sofern Cyber-Kriminelle mit gefundenen oder gestohlenen Login-Informationen auch im echten Leben keine Gefahr für das Unternehmen darstellen. Dies nennt sich dann „Black Box Testing“, liefert allerdings nicht allzu viele Informationen, die dabei helfen die Netzwerk-Sicherheit voranzutreiben.

Fazit

Mit diesen drei Penetration-Testing-Tools kann man eine ganze Fülle an Informationen zum Sicherheitsstatus des Firmennetzes sammeln. Man sollte sich nur die Zeit nehmen, die Ergebnisse genau auszuwerten und zu verstehen. Erst dann kann man tatsächlich sinnvoll auf Sicherheitsrisiken reagieren und ist gleichzeitig besser auf künftige Drittanbieter-Pentests vorbereitet.

Jetzt Newsletter abonnieren Täglich die wichtigsten Infos zur IT-Sicherheit Geschäftliche E-Mail Bitte geben Sie eine gültige E-Mailadresse ein. Abonnieren Mit Klick auf „Newsletter abonnieren“ erkläre ich mich mit der Verarbeitung und Nutzung meiner Daten gemäß Einwilligungserklärung (bitte aufklappen für Details) einverstanden und akzeptiere die Nutzungsbedingungen. Weitere Informationen finde ich in unserer Datenschutzerklärung. Aufklappen für Details zu Ihrer Einwilligung Stand vom 30.10.2020 Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung. Einwilligung in die Verwendung von Daten zu Werbezwecken Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von redaktionellen Newslettern nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden. Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden. Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden. Recht auf Widerruf Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://support.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung, Abschnitt Redaktionelle Newsletter.

Inhalt des Artikels: Seite 1: Drei kostenlose Penetration Testing Tools für mehr Netzwerk-Sicherheit

Seite 2: Nessus

(ID:2049739)

Tipps 5 bis 10 zur Netzwerksicherheit

Import Import

5. Ändern Sie den Standard-IP-Bereich für Ihr Netzwerk

Netzwerke verwenden oftmals Standard-IP-Bereiche, wie z.B. 10.1.x.x oder 192.168.x.x. Diese Standardisierung bedeutet, dass Rechner, die konfiguriert wurden, nach diesem Bereich zu suchen, sich versehentlich mit einem Netzwerk außerhalb Ihrer Kontrolle verbinden können. Wenn Sie den Standard-IP-Bereich verändern, ist die Wahrscheinlichkeit, dass sich die Computer mit einem ähnlichen Bereich außerhalb Ihrer Kontrolle verbinden, geringer. Sie können außerdem Firewall-Regeln als zusätzliche Vorsichtsmaßnahme hinzufügen, um nur freigegebene Benutzer zu erlauben.

6. Überprüfen Sie regelmäßig die offenen Ports in Ihrem Netzwerk und blockieren Sie die nicht verwendeten.

Ports sind wie Fenster in einem Haus. Wenn Sie für einen längeren Zeitraum geöffnet sind, ohne überwacht zu werden, erhöhen Sie das Risiko, unerwünschten Eindringlingen Einlass zu gewähren. Wenn Ports geöffnet bleiben, können Sie von Trojanern und Würmern verwendet werden, um mit nicht zugelassenen Dritten zu kommunizieren. Stellen Sie sicher, dass alle Ports regelmäßig überprüft und die nicht verwendeten blockiert werden.

Vergrößern © 2014

7. Überprüfen Sie die Eintrittspunkte in Ihr Netzwerk regelmäßig

Die Größe und Form von Netzwerken ändern sich ständig, darum ist es notwendig, alle Wege in Ihr Unternehmen regelmäßig zu überprüfen. Denken Sie daran, sämtliche Eintrittspunkte in Ihr Netzwerk zu überprüfen. Überlegen Sie, wie Sie die Wege am besten sichern, um unerwünschte Dateien und Anwendungen daran zu hindern, unerkannt in Ihr Netzwerk zu dringen oder zu verhindern, dass vertrauliche Informationen preisgegeben werden.

8. Ziehen Sie in Erwägung, für das Unternehmen kritische Systeme in ein anderes Netzwerk zu setzen

Wenn für das Unternehmen kritische Systeme betroffen sind, kann dies die Unternehmensprozesse bedeutend verlangsamen. Um zu verhindern, dass sie betroffen werden, ziehen Sie in Erwägung, diese Systeme in einem anderen Netzwerk zu speichern, als in dem, das für die täglichen Aktivitäten verwendet wird.

9. Testen Sie neue Software in einem virtuellen Netzwerk, bevor sie zum Einsatz kommt

Obwohl die meisten Software-Entwickler Software so gründlich wie möglich testen, ist es unwahrscheinlich, dass sie über die genaue Konfiguration und das Setup Ihres Netzwerks verfügen. Um sicherzustellen, dass eine neue Installation oder ein neues Update keine Probleme verursacht, testen Sie diese zuerst auf einem virtuellen System und prüfen Sie die Auswirkungen, bevor die Software im Live-Netzwerk eingesetzt wird.

10. Deaktivieren Sie nicht benutzte USB-Ports

Viele Geräte werden automatisch erkannt und als Laufwerk gemountet, wenn Sie mit einem USB-Port verbunden werden. USB-Ports können Geräten außerdem erlauben, die damit verbundene Software automatisch auszuführen. Die meisten Benutzer sind sich darüber nicht bewusst, dass selbst die sichersten und vertrauenswürdigsten Geräte potentielle Malware in das Netzwerk einführen können. Es ist wesentlich sicherer, alle unbenutzten Ports zu deaktivieren, um Störungen zu vermeiden.

Quelle: Sophos