Faxprotokoll-Schwachstellen erlauben Netzwerkangriffe

Panagiotis Kolokythas

Sicherheitsexperten von Check Point haben Schwachstellen im Faxprotokoll entdeckt, die für Malware-Angriffe genutzt werden können.

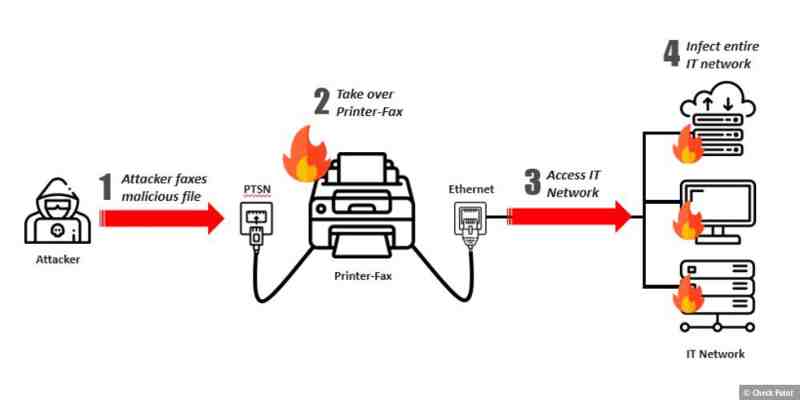

Vergrößern So verläuft ein Malware-Angriff über ein Faxgerät © Check Point

Mehrere Schwachstellen im Faxprotokoll könnten potentielle Angreifer dazu ausnutzen, um über Netzwerkangriffe Malware zu verbreiten. Davor warnen die Sicherheitsexperten von Check Point Software Technologies. Das Prinzip dafür wurde in der vergangenen Woche auf der Sicherheitskonferenz Def Con 26 in Las Vegas präsentiert. Davon betroffen seien zehn Millionen Fax-fähige Geräte weltweit. Insgesamt sei die Gefahr größer, als man vielleicht auf Anhieb denke, denn die Nutzung von Fax-Geräten sei weiterhin sehr verbreitet. "Weltweit gibt es über 45 Millionen Faxgeräte und gerade in Deutschland haben viele Unternehmen noch einen Anschluss. Jährlich werden global mehr als 17 Milliarden Faxe versendet", so Check Point.

Im konkreten Fall konnten die Sicherheitsexperten die Multifunktionsgeräte HP OfficeJet Pro 6830 und HP OfficeJet Pro 8720 mit integrierter Faxfunktion für einen Netzwerkangriff missbrauchen. HP habe schon entsprechende Updates zur Schließung der Schwachstellen bereitgestellt.

Der Angriff erfolge unter Ausnutzung mehrerer Exploits über ein manipuliertes Bild, welches den Schadecode enthalte und in den Speicher des Faxgeräts geladen werden. Von dort aus könnte dann die Malware über alle im Netzwerk verbundenen Geräte verteilt werden. Etwa in Form eines Erpresser-Trojaners, Spyware oder eines Kryptominers.

Wie genau ein solcher Faxploit ausgenutzt wird, erläutert Check Point in diesem Blog-Eintrag und dem folgenden Video. Erster Ansatzpunkt seien die Group 3 (G3) Faxprotokolle nach dem ITU T.30 Standard. Diese werden beispielsweise auch von Online-Faxdiensten wie fax2email genutzt, wodurch auch diese potenziell angreifbar sind. "Durch Reverse-Engineering der Firmware, Debugging von Prozessen und Anpassung von Schadsoftware demonstrieren die Forscher verschiedene Angriffsmöglichkeiten. Theoretisch ist das Einfallstor nicht auf Devices von HP limitiert, sondern kann auch auf Geräte anderer Anbieter angewendet werden", erklärt Check Point.

Check Point empfiehlt Unternehmen, die Firmware ihrer Faxgeräte auf Updates zu prüfen und diese zu installieren, falls sie verfügbar sind. Außerdem mache es Sinn, das Fax in einem eigenen Netzwerksegment unterzubringen – ohne Zugriff auf wichtige Informationen und Server mit kritischen Daten.

Update: HP klärt in diesem deutschsprachigen Security Bulletin über die Sicherheitslücke auf und bietet auch gleich Updates für die betroffenen Geräte an. Außerdem weist HP in dem Zusammenhang auf das erst kürzlich gestartete Bug Bounty Programm hin, bei dem Hacker aktiv dazu aufgerufen werden, Schwachstellen in Produkten von HP zu suchen. Belohnt werden sie mit Preisgeldern von bis zu 10.000 US-Dollar.

Test: Die besten Multifunktionsgeräte zum Drucken, Scannen, Kopieren und Faxen

Wie Firewalls vor Netzwerkangriffen schützen

Unternehmen stehen jeden Tag vor der Herausforderung ihre Systeme gegen Angriffe von außen zu schützen. Hier können Firewalls helfen, einen großen Teil der Attacken im Vorfeld abzuwehren.

Was sind Firewalls und wo werden sie eingesetzt?

Firewalls besitzen die primäre Aufgabe unerwünschte Zugriffe auf die zu schützenden (lokalen) Netzwerke zu verhindern. Dabei werden solche Systeme grundsätzlich an zwei verschiedenen Stellen in der IT-Infrastruktur eingesetzt. Unterschieden wird zwischen Personal Firewalls und Netzwerkfirewalls: Personal Firewalls sind am Endgerät (PC, Notebook, Tablet, usw.) installiert

(PC, Notebook, Tablet, usw.) installiert Netzwerkfirewalls werden an der Grenze zwischen dem internen Netzwerkbereich (LAN) und dem öffentlichen Netzwerkbereich (WAN) verwendet. Netzwerkfirewalls kontrollieren also an einer zentralen Stelle den gesamten Datenverkehr zwischen internen und externen Netzen, wie z.B. dem Internet.

Zunehmende Bedeutung von Firewalls

Mittlerweile überprüfen Firewall-Lösungen weitaus mehr als die ursprünglichen Paketfilterfirewalls, die nach Quelle, Ziel und dem verwendeten Protokoll oder Dienst den Netzwerkdatenverkehr zugelassen, blockiert oder verworfen haben. Sie analysieren die Datenpakete ganz genau, um Schadsoftware zu erkennen und zu blockieren. Immer häufigere und auch komplexere Angriffe auf Unternehmen zeigen, warum dedizierte Firewalls mit umfangreichen Schutz- und Protokollierungsmöglichkeiten enorm wichtig sind. Denn kommen Angreifer erst einmal in das Netzwerk des Opfers, so ist der Schaden oftmals immens!

Welche Angriffsarten gibt es?

Eine schon länger und dennoch weiterhin häufig eingesetzte Angriffsmethode auf Netzwerke bzw. deren Serversysteme sind DoS- (Denial of Service) bzw. DDoS-Attacken (Distributed Denial of Service). Ziel dieser Angriffe ist es, einen bestimmten Dienst oder Server durch eine sehr hohe Anzahl von Anfragen zum Erliegen zu bringen. Bei DoS-Attaken wird ein Computer zum Versenden der permanenten Anfragen auf das Zielsystem verwendet, während bei DDoS viele verschiedene Systeme das betroffene Ziel lahmlegen. Weitere Bedrohungen stellen Viren, Würmer und Trojanische Pferde dar. Diese gehören zur Klasse der Malware, also Schadsoftware, die unter anderem zu Datendiebstahl und Datenverlust führen kann. In scheinbar harmlosen Programmen oder Skripten befindet sich ein eingebetteter, bösartiger Code. Sobald dieser einmal ausgeführt wurde, gilt das Endgerät als infiziert und im Hintergrund beginnt die Schadsoftware sensible Daten (wie Passwörter, Adressdaten, Kontodaten, etc.) mitzulesen.

Eine besonders in den letzten Jahren stark populär gewordene Angriffsart ist das Einschleusen von Ransomware. Diese lässt sich als Verschlüsselungstrojaner beschreiben und blockiert meist den kompletten Zugriff auf das eingenommene System, indem sämtliche Daten verschlüsselt werden. Die Angreifer erpressen die Betroffenen häufig mit einer Lösegeldforderung, um den Zugriff auf das System wiederzuerlangen. Jedoch stellt eine solche Zahlung keine Garantie dar, dass die Nutzerdaten anschließend wieder entschlüsselt werden!

Welche Schutzmaßnahmen bieten Firewalls?

Um das Schutzniveau gegen solche unerwünschten Zugriffe bzw. Attacken zu erhöhen, spielen Firewalls eine große Rolle. Besonders Next-Generation-Firewalls können zur besseren Abwehr der beschriebenen Angriffe beitragen. Das heißt, dass die Datenpakete bis ins Detail analysiert werden, sodass auch bei vermeintlich harmlosen Traffic mögliche Schadsoftware erkannt und blockiert werden kann. Dazu setzen Hersteller mitunter folgende Schutzmechanismen ein: Deep Packet Inspection (DPI)

Die DPI untersucht die Datenpakete bis auf Layer 7 des ISO/OSI-Referenzmodells. So wird auch der Nutzdatenteil überprüft, in dem potenzieller Schadcode enthalten sein kann.

Die DPI untersucht die Datenpakete bis auf Layer 7 des ISO/OSI-Referenzmodells. So wird auch der Nutzdatenteil überprüft, in dem potenzieller Schadcode enthalten sein kann. Intrusion Detection System (IDS) bzw. Intrusion Prevention System (IPS)

Auffälligkeiten oder Bedrohungen wie zum Beispiel Anzeichen einer DoS -Attacke im Netzwerkdatenverkehr, sollen durch diese Systeme nicht nur erkannt werden, sondern auch direkt durch automatische Gegenmaßnahmen (z. B. sofortiges Kappen der Verbindung) bekämpft werden.

Auffälligkeiten oder Bedrohungen wie zum Beispiel Anzeichen einer -Attacke im Netzwerkdatenverkehr, sollen durch diese Systeme nicht nur erkannt werden, sondern auch direkt durch automatische Gegenmaßnahmen (z. B. sofortiges Kappen der Verbindung) bekämpft werden. HTTPs-Inspection

Durch den sehr stark angestiegenen Anteil an verschlüsseltem Webtraffic durch https-Verbindungen, mussten auch Firewalls in der Lage sein diesen auf etwaige Gefahren für das Netzwerk zu überprüfen. Dazu bieten moderne Firewall-Lösungen die Möglichkeit als eigene Zertifizierungsstelle (CA) zu fungieren. Damit wird der durchlaufende Datenverkehr entschlüsselt, analysiert und schließlich wieder verschlüsselt und weitergeleitet.

Durch den sehr stark angestiegenen Anteil an verschlüsseltem Webtraffic durch https-Verbindungen, mussten auch Firewalls in der Lage sein diesen auf etwaige Gefahren für das Netzwerk zu überprüfen. Dazu bieten moderne die Möglichkeit als eigene Zertifizierungsstelle (CA) zu fungieren. Damit wird der durchlaufende Datenverkehr entschlüsselt, analysiert und schließlich wieder verschlüsselt und weitergeleitet. Sandboxing

Die Sandboxmethode dient dazu, ausführbare Dateien in einer isolierten Umgebung zu testen. So können mögliche Bedrohungen durch z.B. versteckte Malware aufgedeckt werden, bevor diese in der produktiven Systemumgebung zur Verfügung gestellt werden. Darüber hinaus bieten Next-Generation-Firewalls heutzutage auch Funktionen wie Spamfilter, Quality of Service Richtlinien oder auch anwendungs- oder benutzerspezifische Filtermöglichkeiten. Je nach Bedarf lassen sich so unterschiedliche Module zusammenstellen und, angepasst an das angestrebte Schutzniveau, aktivieren.

Spam-Mails blockieren: So halten Sie Ihr Postfach sauber

© alphaspirit /

Tag für Tag werden weltweit rund 300 Milliarden Spam Nachrichten verschickt. Die Chance, dass auch in Ihrem Mail Postfach solche unerwünschten Nachrichten landen, ist entsprechend hoch.

Spam-Mails enthalten nicht mehr nur penetrante Werbung für Potenzmittel, Bitcoin-Trader und obskure Finanzanlagender Anteil der gefährlichen Phishing-Nachrichten steigt kontinuierlich. Damit versuchen Kriminelle, Sie auszuspionieren und an die Zugangsdaten Ihrer Bankkonten sowie an Ihre Paypal- und Shop-Accounts zu gelangen. Laut einer aktuellen Kaspersky-Studie lag Deutschland erneut weltweit an erster Stelle, was gefährliche E-Mail-Anhänge oder -Links anbelangt.

Mit den passenden Tipps und Tools können Sie die Spamflut leicht eindämmen und Phishing-Nachrichten zuverlässig in den Papierkorb schicken; zumal lernfähige Spamfilter bei täglicher Nutzung permanent besser werden und kaum noch Fehler bei der Erkennung machen.

Anzeige

Tipp 1: Den eingebauten Spam-Filter beim Mail-Provider einschalten

Sollten Sie Ihre Webseite samt Mail-Postfach bei einem Provider wie 1&1, Domainfactory und Strato selbst verwalten, können Sie in den Mail-Einstellungen einen Spamfilter aktivieren. Dann werden erkannte Spam-Mails – je nach eingestellter Option – direkt gelöscht oder mit einem Zusatz wie [SPAM] versehen. In Ihrem Mail-Programm lassen sich solche Nachrichten dann mittels einer Regel in einen Spam-Ordner verschieben und kontrollieren.

Bei Online-Mail-Anbietern wie Google, GMX, Outlook und Web.de ist ein Mail-Filter standardmäßig aktiv und verschiebt als Spam erkannte Nachrichten in einen entsprechenden Ordner. Empfangen Sie die Nachrichten via IMAP-Protokoll auf dem PC, Smartphone oder Tablet, wird die Ordner-Struktur 1:1 im Mail-Programm abgebildet. Sie brauchen sich um nichts zu kümmern.

Anzeige

Mail-Dienste wie GMX stellen eigene Spamfilter zum Schutz der Postfächer bereit. © PC Magazin

Anzeige

Tipp 2: Unerwünschte Nachrichten ohne Tools im Mailprogramm filtern

Die beiden beliebtesten Mail-Programme Outlook und Mozilla Thunderbird besitzen eigene Spamfilter. In Outlook gelangen Sie nach einem Rechtsklick auf eine Mail und den Eintrag Junk-E-Mail zu den Junk-E-Mail-Optionen. Hier stellen Sie dann den gewünschten Schutzgrad ein.

In Thunderbird klicken Sie mit der rechten Maustaste auf eines Ihrer Konten in der linken Ordnerübersicht und wählen Einstellungen aus. Unter Junk-Filter schalten Sie den Mechanismus ein. Grundsätzlich arbeiten die internen Filter dank der lernfähigen Bayes-Mechanismen gut, aber weniger zuverlässig als spezielle Zusatzprogramme, die weitere Techniken zur Erkennung unerwünschter Nachrichten nutzen.

Anzeige

Mehr lesen Sicherheit Phishing-Mails erkennen: 6 Tipps gegen E-Mail Betrug Betrüger versenden E-Mails, die es auf Ihre Daten und Ihr Geld abgesehen haben. Wie Sie Phishing-E-Mails erkennen und sich schützen.

Anzeige

Tipp 3: Vorgeschaltete Proxys lassen Spam nicht ins Mail-Programm

Programme wie Super Spam Killer ab 20 Euro und Mailwasher für 35 Euro im Jahr arbeiten unabhängig vom eingesetzten Mail-Client und überwachen Ihre POP3- sowie IMAP-Postfächer. Sie fungieren dabei als Proxy und erkennen Spam bereits auf dem Server, der dazu natürlich in den Einstellungen konfiguriert werden muss.

Gut: Super Spam Killer importiert die Konteneinstellungen aus Outlook ab Version 2007. Zur Erkennung arbeiten die Spamfilter mit Blacklists, die bekannte Spam-Versender und Spam-Adressen enthalten. Um die Nachrichten von Freunden und Kollegen dagegen zu erhalten, pflegen Sie eine Whitelist. Verdächtige Wörter in den E-Mails identifiziert eine dritte Liste mit Filterregeln. Alle Spam-Mails löschen Sie per Mausklick auf dem Server und laden die übrigen Nachrichten anschließend mit Ihrem Mail-Programm auf Ihren Rechner herunter.

Anzeige

In Outlook gibt es einen eigenen Spamfilter, der einen Großteil der unerwünschten Nachrichten erkennt. © PC Magazin

Anzeige

Tipp 4: Spamfilter als Erweiterung in Microsoft Outlook installieren

Die in Tipp 3 vorgestellte Proxy-Lösung ist nicht Jedermanns Sache, da ein zusätzliches Programm installiert werden muss. Komfortabler ist es natürlich, die Kontrolle über Spam direkt in Outlook zu haben. Dazu gibt es Erweiterungen wie Spambully und Spamfighter auf der Heft-DVD sowie Spam Reader.

Lesetipp: Schluss mit Spam: Tipps gegen unerwünschte E-Mails

Spambully (30 Euro für die 1-Jahres-Lizenz) setzt auf die Kombination lernfähiger Filter, DNS-basierenden Blackhole-Listen (DNSBL) sowie White- und Black-Listen, die das Tool beim ersten Start auf Basis Ihrer Mails und Kontakte erstellt. Ähnlich arbeitet Spam Reader (39 Euro). Das Tool klinkt sich in Outlook ein und stellt zwei Icons in der Werkzeugleiste bereit. Dort können Sie nicht erkannte Spam-Mails kennzeichnen und fälschlich klassifizierte Mails als gut kennzeichnen.

Spamfighter Pro (25 Euro) arbeitet Community-basiert. Dazu sammelt das Tool Rückmeldungen seiner rund neun Millionen Nutzer aus über 230 Ländern und aktualisiert auf dieser Grundlage seine Spamfilter. Die Gratisausgabe von Spamfighter bietet weniger Optionen und schützt nur ein Postfach. Trotz der guten Erkennungsraten kann Spamfighter nicht rundum überzeugen. Die Oberfläche des Tools ist altbacken und extrem langsam beim Umschalten zwischen den Optionen.

Anzeige

Mit einem Add-in wie Spambully halten Sie Outlook spamfrei. Die Erweiterung bietet dazu eine Vielzahl zuverlässiger Filtermechanismen. © PC Magazin

Anzeige

Tipp 5: Zurückschlagen und Spammer mit Fehlermeldungen in die Irre führen

Eine sogenannte Bounce-Message wird immer dann automatisch vom Mail-Provider an den Absender der Nachricht zurückgeschickt, wenn eine E-Mail nicht zustellbar ist. Anti-Spam-Tools wie Mailwasher und Spambully sind in der Lage, solche Fehlermeldungen an den Spam-Absender zu senden, sobald eine Nachricht zuverlässig als unerwünscht klassifiziert wurde. Das kann das Spam-Aufkommen eingrenzen, da Ihre Mail-Adresse eventuell nicht mehr verwendet wird – eine Garantie dafür gibt es natürlich nicht.

Lesetipp: 8 Tipps gegen Spam: So können Sie Spam im Postfach verringern

Anzeige

Tipp 6: Bloß nicht auf Spam antworten und Links in der Nachricht anklicken

Gültige Mail-Adressen sind wertvoll. Daher werten die Spam-Versender aus, ob der Empfänger der Nachricht etwa das Foto einer leichtbekleideten Dame aus Osteuropa in der Mail angeklickt hat. Daher sollten Sie nie Links anklicken sowie den automatischen Empfang von eingebetteten Bildern und den automatischen Versand von Lesebestätigungen abschalten. Auch sollten Sie nicht vorschnell auf den Abmelde-Link in einer unbekannten Mail klicken, der ebenfalls nur zur Bestätigung Ihrer Identität dient.