Der als OSX.Proton bekannte Mac-Trojaner hat es mit einer trickreichen Masche geschafft, sich erneut zu verbreiten. Die Methode beruht auf einem gefälschten Blog des Sicherheitsanbieters Symantec und über Twitter verbreiteten Falschnachrichten. Unklar ist, inwieweit die fraglichen Twitter-Konten zuvor für die Verbreitung der Fake News gehackt wurden.

Der Blog war nicht nur geschickt gefälscht, sondern hielt auch gespiegelte Inhalte der echten Publikation von Symantec bereit. Er verfügte sogar über ein legitimes SSL-Zertifikat, das allerdings von Comodo und nicht von Symantecs eigener Zertifizierungsstelle ausgegeben wurde. Bei genauerem Hinsehen hätte außerdem noch eine eigenartige E-Mail-Adresse auffallen können, mit der die Fake-Webdomain registriert wurde. Der Sicherheitsforscher @noarfromspace bemerkte jedoch, dass darüber Proton verbreitet wurde, und schlug Alarm.

Proton sorgte schon im Mai 2017 für Schlagzeilen, als es Unbekannten gelang, die Malware über das Video-Tool Handbrake für Mac zu verbreiten. Die Handbrake-Entwickler wiesen damals in einer Sicherheitswarnung darauf hin, dass einer ihrer Download-Server von Hackern kompromittiert wurde, die in der Folge den Trojaner in das Installationspaket einschleusen konnten. Im Oktober kam der nächste Schlag, als sich die Malware erneut über manipulierte Software-Downloads verbreitete. Diesmal gelang es den Hintermännern, eine JavaScript-Bibliothek als Einfallstor zu nutzen und den Remote Access Trojan Proton in Downloads der Mediensoftware Elmedia Player sowie des zugehörigen Downloaders einzuschleusen.

Proton installiert eine Hintertür, die es Angreifern erlaubt, nahezu die vollständige Kontrolle über ein System zu übernehmen. Unter anderem hat er Zugriff auf Browserdaten, Daten von Keychain, Tastatureingaben – und damit auch auf Nutzernamen und Passwörter, auf die es der Trojaner insbesondere abgesehen hat.

Für die aktuelle Attacke setzten die Angreifer den gefälschten Symantec-Blog ein, um mit einer offenbar erfundenen Geschichte zum Download einer angeblichen Software für Malware-Erkennung zu verleiten. Sie behaupteten in einem Blogeintrag, eine gefährliche neue Variante von CoinThief sei aufgetaucht, einer 2014 virulenten Malware. Der Blog empfahl deshalb Download und Installation eines Programms namens „Symantec Malware Detector“, das angeblich die Malware erkennen und entfernen sollte.

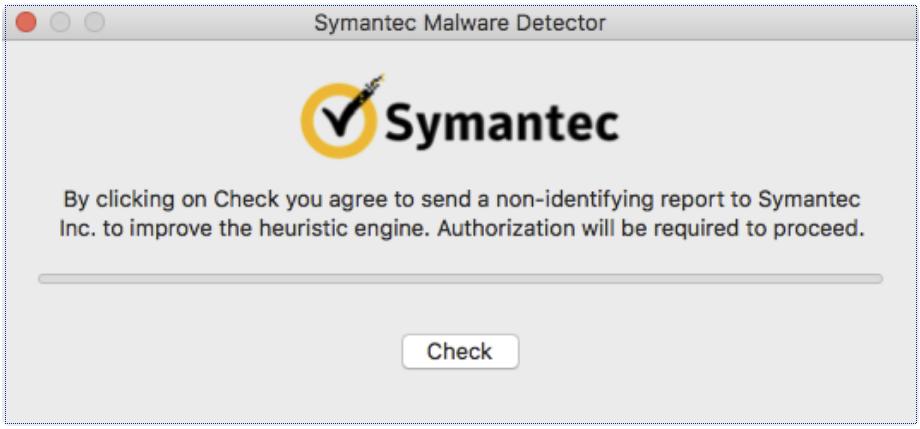

Ein solches Programm der Sicherheitsfirma gibt es allerdings nicht, vielmehr diente es selbst der Infektion mit der Mac-Malware Proton. Beim Start zeigte die bösartige gefälschte Anwendung, die mit einem Zertifikat signiert war, ein einfaches Fenster mit Symantec-Logo an. Wer hier abbrach, konnte die Infektion noch vermeiden, führt jetzt Malwarebytes aus. Wer sich jedoch schon zu Download und Öffnung der Anwendung habe bewegen lassen, wäre an diesem Punkt wohl nicht mehr abgesprungen.

Klickte der Anwender nun die Schaltfläche für „Überprüfen“ an, verlangte die vorgetäuschte Anwendung von ihm die Eingabe des Admin-Passworts. Wurde es gegeben, zeigte die Software einen Fortschrittsbalken für das angebliche Scannen des Computers an – und installierte tatsächlich Proton. Die Malware begann anschließend damit, Informationen abzufangen einschließlich dem Admin-Passwort des Nutzers im Klartext. Mit eingefangen wurden außerdem Keychain-Dateien, Browserdaten, 1Password-Tresor und GPG-Passwörter. Zusammen mit vielen weiteren, persönlich identifizierenden Informationen landete alles in einer versteckten Datei, um an die Hintermänner übermittelt zu werden.

Die Adresse des gefälschten Symantec-Blogs ist nicht mehr erreichbar . Apple hat die Malware inzwischen bemerkt und das Zertifikat widerrufen, mit dem sie signiert wurde. Das verhindert künftige Infektionen, macht jedoch eine bereits erfolgte Kompromittierung nicht rückgängig. Malwarebytes für Mac kann die Infektion entfernen, auch gibt der Sicherheitsanbieter in seiner Bedrohungsanalyse Hinweise zu einer einfachen manuellen Entfernung.

Damit allein ist es aber für betroffene Anwender noch nicht getan, da Proton ganz auf das Entwenden von Anmeldedaten ausgerichtet ist. „Sie sollten alle Online-Passwörter als kompromittiert ansehen und sie alle ändern“, mahnt Thomas Reed von Malwarebytes. Auch an andere sensible Informationen sei zu denken, etwa gespeicherte Kreditkartendaten in der Keychain. Grundsätzlich empfiehlt er zudem die Aktivierung von Zwei-Faktor-Authentifizierung, wo immer das möglich ist, um die Auswirkung möglicher künftiger Sicherheitsverletzungen zu minimieren.

Ransomware Protection: Praxisleitfaden für den Schutz ihres Unternehmens