Weiterbildung Cyber Security

Sie wollen Cyber Security in Ihrem Umfeld gestalten.

In der vernetzten Welt brauchen wir wirksame Schutzmaßnahmen gegen Hackerangriffe auf IoT-Technologien. Lernen Sie die Bedeutung von Cyber Security im Kontext des Internet of Things (IoT) kennen und erwerben Sie die analytischen Kompetenzen, um mit Risiken professionell umzugehen.

Das kompakte Hochschulzertifikat vermittelt Ihnen folgende inhaltliche Schwerpunkte:

Entwicklung des IoT und der Kryptographie

Anwendungsfelder

Elemente

Bedrohungs- und Risikoanalyse

Sicherheitsmaßnahmen

Cyber Security Schutzmechanismen am Beispiel der Automobilindustrie

Ausblick – Zukünftige Cyber Security für IoT

Ergänzend aus der SPIEGEL-Gruppe: Expert:innen-Tutorial zu aktuellen Themen und Beispielen aus der Praxis sowie ein umfangreiches Themendossier zum Kurs

Ratgeber Cyber Security: Das steckt wirklich hinter Cyber Security

Im Markt herrscht derzeit sehr viel Unsicherheit und Unwissen über das Thema "Cyber-Security". Wir erklären, was Fachleute unter dem ominösen Begriff "Cyber Security" wirklich verstehen.

Cyber Security und das große Missverständnis

Sie kennen das Problem: Mit den Hype-Themen ist es so eine Sache. Plötzlich ist alles Cloud, Internet of Things oder Big Data. Es ist verständlich, dass sich jeder gerne mit diesen Bezeichnungen schmückt und ein Stück vom vielversprechenden Markt haben möchte. Die Folge ist allerdings, dass die Nutzer genau hinschauen müssen, was denn jetzt unter diesem Etikett zu verstehen ist. Bei Security kann diese Verwirrung gefährlich sein, hier wirken sich Missverständnisse besonders riskant aus.

So wird sehr viel über Cyber Security und über Cyber-Gefahren berichtet. So hat sich laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) in 2015 die Bedrohungslage im Cyber-Raum weiter zuspitzt. Was ist aber der Cyber-Raum, wo ist er? Für viele Unternehmen steht Cyber-Raum einfach für das Internet. Das ist jedoch falsch. Der Cyber-Raum umfasst sämtliche mit dem Internet und vergleichbaren Netzen verbundene Informationstechnik und schließt darauf basierende Kommunikation, Anwendungen, Prozesse und verarbeitete Informationen mit ein, so das BSI.

Unter Cyber Security versteht man deshalb auch nicht einfach nur Internetsicherheit oder Online-Sicherheit, sondern alle Aspekte der Sicherheit in der Informations- und Kommunikationstechnik.

Fragt man nach Cybercrime, denken viele Internetnutzer an Angriffe auf die Online-Kommunikation, an verseuchte Downloads oder an Risiken beim Online-Banking. Das gehört zwar alles dazu, ist aber bei weitem nicht alles. Wird vor steigenden Cyber-Risiken gewarnt, richten sich die Blicke und Gedanken auf die Internetsicherheit. Das reicht aber nicht!

Was ist zu tun: Wenn Sie Ihre Kunden beraten und Leistungen im Security-Bereich anbieten, öffnen Sie ihnen die Augen, wie groß der Cyber-Raum ist. Cyber-Bedrohungen, die laut BSI weiter zunehmen, sind eine Gefahr für die komplette Informations- und Kommunikationstechnik. Richten Sie deshalb Ihre Beratung und Ihr Angebot auf Cyber Security und nicht nur auf Internet Security aus.

Cyber Security bedeutet auch Device Security

Der zu enge Blick auf Internet Security führt bei vielen Unternehmen zu einem einseitigen Security-Konzept und öffnet letztlich ungewollt Einfallstore im internen Netzwerk, auf Endgeräten und in lokalen Anwendungen. Nicht ohne Grund stellten 58 Prozent der Unternehmen und Behörden in den vergangenen zwei Jahren Cyber-Angriffe fest, wobei in nahezu der Hälfte der Fälle die Angreifer erfolgreich waren, wie die Cyber-Sicherheits-Umfrage 2015 des BSI ergab.

Was ist zu tun: Machen Sie Ihre Kunden auf die Vielfalt der Cyber-Bedrohungen aufmerksam und auf die ganz unterschiedlichen Ziele. Eine aktuelle Übersicht bietet der Bericht Bedrohungslandschaft 2015 von der EU-Agentur für Netz- und Informationssicherheit (ENISA). Dort sieht man zum Beispiel, dass der Verlust, die Beschädigung und der Diebstahl von Geräten zu den Top-15-Cyber-Bedrohungen gehören. Diese Risiken sind greifbar, nicht irgendwo im großen Internet verortet und werden oftmals übersehen, obwohl sie sich direkt vor den Augen abspielen können. Öffnen Sie deshalb Ihren Kunden die Augen für den Bedarf an Device Security, die ganz klar zur Cyber Security gehört. Denken Sie aber auch an ein entsprechendes Portfolio für Device Security.

Die Bedrohungslandschaft 2015 der EU-Agentur für Netz- und Informationssicherheit zeigt die wichtigsten Cyber-Bedrohungen. Anders als viele Unternehmen glauben, hängen diese nicht alle mit dem Internet zusammen. Cyber Security ist deshalb auch nicht nur Internet Security.

Malware und Attacken aus dem Web gehören zu den häufigsten Cyber-Crime-Vorfällen.

Innerhalb nur eines Jahres hat sich die Bedrohungslage im Web drastisch verändert.

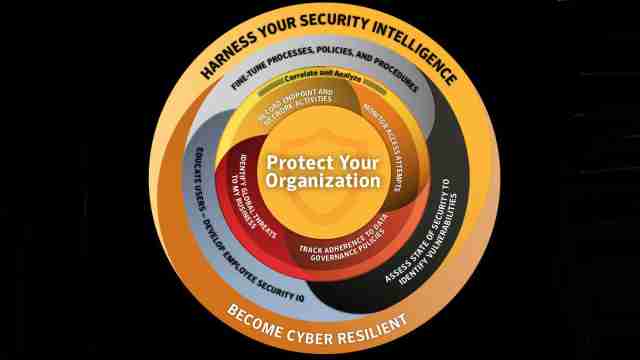

Damit ein Unternehmen abwehrbereit und widerstandsfähig gegen Cyber-Bedrohungen bleibt, muss die ganze Organisation bei der Cyber Security einbezogen werden.

Cyber Security beginnt beim Menschen

Der Cyber-Raum klingt so fern und rein digital, dass eine weitere entscheidende Komponente der Cyber Security gerne übersehen wird. Trotz aller Möglichkeiten, die Angriffe wie auch die Abwehr zu automatisieren, sind es doch wir Menschen, die im Mittelpunkt der Cyber Security stehen.

Die ganze Organisation und damit natürlich alle Nutzer müssen Teil der Cyber Security sein. Wie zum Beispiel die Ponemon-Studie "The Cyber Resilient Organisation in Germany: Learning to Thrive against Threats" zeigt, gibt es viel zu tun, um die Organisation in deutschen Unternehmen gegen Cyber-Bedrohungen besser zu wappnen. So sagen 56 Prozent der Unternehmen in Deutschland, sie könnten eine Cyber-Attacke erkennen, 51 Prozent glauben sich davon wieder erholen zu können.

Was ist zu tun? Die Unternehmen in Deutschland haben deutlichen Nachholbedarf bei der zeitnahen Erkennung von Cyber-Angriffen und erst recht bei der Wiederherstellung und Schadensbegrenzung. Entsprechende Angebote an Ihre Kunden sollten jedoch damit verbunden sein, das wirkliche Ausmaß der Cyber-Bedrohungen und den tatsächlichen Umfang der notwendigen Cyber Security deutlich zu machen. So reicht es nicht, Attacken aus dem Internet erkennen zu können, es reicht auch nicht, die mit dem Internet verbundenen Systeme wiederherstellen zu können.

Cyber Security bedeutet, das ganze Unternehmen, die komplette Organisation und alle Nutzer im Unternehmen auf die möglichen Cyber-Bedrohungen vorzubereiten. Dabei besteht oftmals Bedarf an individuellen Notfallplänen und Schulungskonzepten, so dass diese Angebote in Ihrem Portfolio durchaus Sinn machen.

Cyber Security bedarf einer umfassenden Erkennung, Abwehr und Schadensbegrenzung, ein weites Feld für Security-Leistungen, vorausgesetzt, die zahlreichen Berichte über Cyber-Gefahren werden richtig interpretiert, entsprechend genutzt und mit offenen Augen gesehen. (rw)

Internet-Sicherheit: Was ist eigentlich ein „Account“?

Ein Account - einfach erklärt!

„Account“ spricht sich „Äckaunt“ mit Betonung auf der zweite Silbe. Auf Deutsch heißt das einfach „Konto“. Aber es geht hier nur am Rande um Bankkonten. In der Computerei spricht man allgemein von „Benutzerkonten“ oder auf Englisch: „User Accounts“, sprich: „Juser Äckaunts“. Wetten, Sie haben mehrere davon?

Ganz allgemein ist ein Benutzerkonto ein geregelter Zugang zu einem Computersystem. Benutzerkonten gehören üblicherweise zu einem Benutzernamen und werden mit einem Passwort geschützt.

Die meisten Benutzerkonten gibt es wahrscheinlich für lokale Geräte wie PCs, Laptops, Tablets oder Handys. Bis in die 90er Jahre gab es Computer, die man ohne Passwort einfach so nutzen konnte. Das kommt aber seitdem aus Sicherheitsgründen immer mehr aus der Mode.

Zwingend erforderlich sind Benutzerkonten bei den meisten Internet-Diensten wie E-Mail, Banken, sozialen Netzwerken wie Facebook, Foren, Fotodiensten und so weiter. Klar: Sie wollen ja auch nicht, dass fremde Leute auf Ihre Mails, Ihr Bankkonto und so weiter zugreifen können.

Bei den meisten Diensten braucht man ein Benutzerkonto nicht zu beantragen sondern legt es einfach selbst an. Dieser Vorgang nennt sich „Registrierung“. Dabei müssen Sie immer einen Benutzernamen und ein Passwort eingeben. Der Benutzername ist in der Regel frei wählbar, darf aber in dem betreffenden System noch nicht vergeben sein. Auch das Passwort denken Sie sich selbst aus – oder lassen es sich von einem Passwortgenerator erzeugen.

Wer das Internet intensiv nutzt, bei dem sammeln sich im Laufe der Zeit eine ganze Menge Benutzerkonten an. Es ist sinnvoll, sich dazu Notizen zu machen, um nicht den Überblick zu verlieren.