Sicherheitskritische Daten – Mehr als Verschlüsselung

Sicherheitskritische Daten – Mehr als Verschlüsselung

Im Forschungsfeld der sicherheitskritischen Daten arbeiten wir an der Entwicklung sicherer Dateninfrastrukturen. Im Fokus stehen Methoden- und Technologiebündel, die sowohl Schutz als auch die autorisierte Nutzung sensibler Daten in verteilten Dateninfrastrukturen bieten. Wie ermögliche ich die Verfügbarkeit von Daten für alle legitimen Nutzer und garantiere gleichzeitig die Datensouveränität? Wie schütze ich Datensammlungen vor externen Angriffen, vor gewollter und ungewollter Manipulation? Wie erkenne und eliminiere ich Cognitive Bias in Datenbeständen und selbstlernenden Systemen? Verschlüsselung ist hier nur eine mögliche Antwort, ebenso wichtig sind die Gestaltung vertrauenswürdiger Datenräume und Mechanismen der Datenbereitstellung.

Typische Beispiele für aktuelle Forschung zu sicherheitskritischen Daten finden sich im internationalen Dateninfrastrukturprojekt Gaia-X, in welches das DLR Institut für KI-Sicherheit stark involviert ist. Von Mobilität, über Industrie 4.0 bis hin zu Gesundheit, in allen Gaia-X Domänen geht es um Datensicherheit und gleichzeitig aber auch um Souveränität, Transparenz und Verfügbarkeit – die Grundlagen der datenbasierten Wertschöpfung.

Mehr Sicherheit im Internet

Internet Services & Sicherheit - Anbindung - VPN - Security -

Das Internet hat sich nicht nur zu einer wichtigen Präsentations- und Werbeplattform, sondern damit auch zur Kommunikationsplattform, die eine effiziente Abwicklung vielfältigster Transaktionen erlaubt, entwickelt. Bei der Verwendung des Internets für unternehmerische Ziele sind viele unterschiedliche Nutzungsmöglichkeiten denkbar und machbar. Wir unterstützen Sie bei der Auswahl von Breitbandanbindungen, Sicherheitslösungen mit Firewalls sowie einer sicheren Kommunikation durch das Internet per VPN.

Internet - Sicherheit durch Firewalls

Besonders wenn Sie sicherheitskritische Dienste und Daten im Netzwerk nutzen, auf die auch von Außen zugegriffen werden soll, benötigen Sie Maßnahmen, die das sicher gewährleisten. Täglich werden Millionen Angriffe auf ungeschützte Netze durchgeführt. Dazu muss kein besonderer Grund, z.B. Industriespionage oder speziell auf Ihr Unternehmen gerichteter Unmut im Hintergrund stehen. Die bloße Möglichkeit Schaden zuzufügen reicht vielen Scriptkiddies als Motivation schon aus. Dagegen sollten sie gewappnet sein.

Hardware-Sicherheit im Internet der Dinge

Design-, Hardware- und Daten-Security

Der Schutz von IP ist ein Beispiel für Design-Security. Ohne Hardware-basierte Security ist es meist sehr leicht, die IP eines durch den Anwender zugänglichen Produkts zu stehlen. Um ein Design zu sichern, sollten alle Bitströme verschlüsselt und geschützt sein. Geräte mit Sabotageschutz, Zeroization und sicherer Aufbewahrung von Schlüsseln (Secure Key Storage) können die Chancen eines erfolgreichen Angriffs wesentlich reduzieren. Die Hardware sollte unautorisierten und unbefugten Zugriff (Tampering) erkennen und gegebenenfalls per Zeroization ihre Daten löschen.

Eine besonders clevere Angriffstechnik ist die Differential Power Analysis (DPA). Mit einer preiswerten elektromagnetischen Prüfspitze (Probe), einem einfachen Oszilloskop und reichlich Mathematik können Angreifer den zur Verschlüsselung verwendeten Schlüssel ermitteln: Ohne explizite DPA-Gegenmaßnahmen verrät der dynamische Energieverbauch eines Gerätes verblüffend viele Details über seine internen Vorgänge.

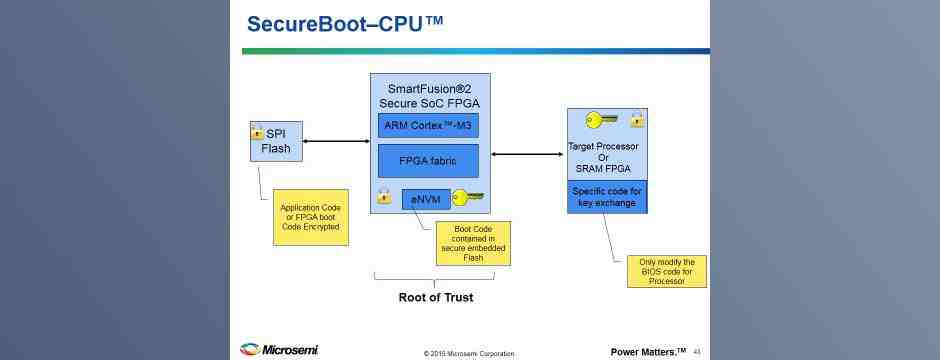

Neben dem Diebstahl des Programmcodes, der auf einem Gerät läuft, versuchen Angreifer auch eigenen Code einzuschleusen. Das ist ein Beispiel für Hardware Security: sicherzustellen, dass der Code, der auf dem Board läuft, authentisch und die Lieferkette für das Produkt gesichert ist. Eine Root of Trust ist der Ausgangspunkt für Hardware Security. Als Root of Trust bietet sich manipulationssichere Hardware an. Diese sollte alle oben erwähnten Leistungsmerkmale von Design Security haben.

Bild 1: In diesem Beispiel dient Microsemis Smartfusion 2 Secure SoC FPGA als Root of Trust, das Schlüssel speichern und Daten zum Booten des Prozessors verschlüsseln kann.Microsemi

Sicherer Anker

Mit einem festgelegten Hardware-Sicherheitsanker können auch Security-Funktionen in höheren Schichten sicher arbeiten. Zum Beispiel könnte man ein Hardware-Root-of-Trust-Device verwenden, um Schlüssel zu speichern und die Daten zum Booten eines Prozessors zu verschlüsseln. Secure Boot ist wichtig, um den Start-up-Code vor Angriffen zu schützen. Falls Hacker ein solches Produkt angreifen, könnten sie weder den Boot-Code überschreiben, noch Malware für den Prozessor installieren. Bild 1 zeigt ein Beispiel, wie sich ein Prozessor nach diesem Konzept sichern lässt.

Die Sicherheit der Lieferkette wird oft übersehen. Wenn Unternehmen über eine eigene Fertigung verfügen, können sie von Grund auf sicherstellen, dass es bei ihrem Produkt weder zu Cloning, noch zu Overbuilding kommt. Allerdings ist dies bei der großen Mehrheit von Elektronikprodukten nicht der Fall. Die meisten Produkte werden bei Subunternehmern gefertigt. Um Produkte eines Unternehmens vor Overbuilding zu schützen, kann man die Leistungsmerkmale in einem Hardware-Root-of-Trust-Baustein nutzen. Verfügt zum Beispiel ein Baustein über die Möglichkeit zum Speichern von Schlüsseln (Key Storage), könnte man diese Funktion verwenden, um den Bitstrom oder die Firmware eines Produkts zu verschlüsseln. Somit können ausschließlich Geräte mit einem bestimmten Schlüssel programmiert werden.

Datensicherheit

Der letzte Typ von Security für vernetzte Hardware ist Data Security. Sie stellt sicher, dass die Kommunikation in das Produkt hinein und aus diesem heraus authentisch und sicher ist. Wertvolle Daten müssen geschützt werden – im Speicher und bei der Übertragung. Man muss sicherstellen, dass man über ein gesichertes Design und über einen sicheren Anker verfügt, damit eine sichere Datenkommunikation etabliert werden kann.

Eine der häufigsten Methoden für die sichere Datenkommunikation sind asymmetrische Kryptosysteme, die mit öffentlichen und privaten Schlüsseln arbeiten. Einfach ausgedrückt ist dies ein Service, bei dem zwei Geräte einen öffentlichen Schlüssel kennen und beide einen eigenen privaten Schlüssel besitzen. Besonders sichere private Schlüssel lassen sich über PUF (Physically Unclonable Function) erzeugen. Ein PUF-basiertes Bauteil erzeugt einen Schlüssel, basierend auf den einzigartigen Eigenschaften jedes Stücks Silizium. Es nutzt die kleinen Unterschiede jedes Halbleiter-Dies, um einen einzigartigen Schlüssel zu erzeugen. Indem man ein PUF-basiertes Bauteil für Data Security nutzt, lässt sich sogar verhindern, dass Insider mit Zugang zu den Schlüsseln ein Produkt angreifen.

Nach der Erzeugung der privaten und öffentlichen Schlüssel wird die Kommunikation gestartet. Allerdings kennen die Geräte zunächst nur ihre eigenen Schlüssel: Für die sichere Schlüsselverteilung ist eine PKI (Public Key Infrastruktur) nötig.

Bild 2: Microsemi hat in seine SoC-FPGAs spezielle Hardware-Security-Funktionen integriert.Microsemi

Rundum schützen

Mit Software alleine lassen sich Geräte nicht umfassend schützen, vor allem wenn der Anwender physischen Zugang hat. Die Gefahr ist dabei keine rein theoretische, viele Sicherheitsverletzungen haben bereits stattgefunden. Der Schutz kann nur gelingen, wenn er von Beginn an in ein Produkt integriert wird und auf allen Ebenen (Hardware, Software, Kommunikation) greift. Hierbei helfen Komponenten, die Hardware-, Design- und Daten-Security gewährleisten, zum Beispiel FPGAs, die über verschlüsselte Bitströme, mehrere Elemente zum Speichern von Schlüsseln, lizenzierte DPA-Gegenmaßnahmen, Secured Flash Memory und Anti-Tamper-Funktionen verfügen und eine PUF enthalten.

(lei)