Bundesrat verabschiedet Botschaft zur Stärkung der Cyber-Defence der Armee

Der Bundesrat

Bern, 01.09.2021 - Der Bundesrat hat an seiner Sitzung vom 1. September 2021 vom Ergebnis des Vernehmlassungsverfahrens zu verschiedenen Änderungen von Militärgesetz, Verordnung über die Armeeorganisation und weiteren rechtlichen Grundlagen Kenntnis genommen und die entsprechende Botschaft zuhanden des Parlaments verabschiedet. Insbesondere will der Bundesrat ein Kommando Cyber schaffen und die Milizbestände in diesem Bereich ausbauen. Neu soll unter anderem auch die Betriebssicherheit der Luftwaffe mit einer neuen Militärluftfahrtbehörde besser gewährleistet und die Unterstützung ziviler Anlässen gestärkt werden.

Die Umsetzung der Weiterentwicklung der Armee (WEA) hat am 1. Januar 2018 begonnen und dauert bis am 31. Dezember 2022. Seit Umsetzungsbeginn hat sich gezeigt, dass in einzelnen Bereichen Anpassungsbedarf besteht, den die Armee durch interne Korrekturmassnahmen teilweise bereits eingeleitet und umgesetzt hat. In gewissen Bereichen ist eine Revision des Militärgesetzes (MG), der Verordnung der Bundesversammlung über die Armeeorganisation (AO) und weiterer rechtlicher Grundlagen erforderlich.

Weiterentwicklung der FUB zum Kommando Cyber

Mit der WEA war vorgesehen, dass sich die Armee in die drei Bereiche Kommando Operationen, Kommando Ausbildung und den Unterstützungsbereich mit der Führungsunterstützungsbasis (FUB) und der Logistikbasis der Armee (LBA) gliedert. In Umsetzung der Motion 19.3427, welche die eidgenössischen Räte in der Sommersession 2020 angenommen haben, wird im Rahmen der MG/AO-Revision auf die ursprünglich vorgesehene Zusammenlegung der FUB und der LBA zu einem Kommando Unterstützung verzichtet. Dies, weil sich damit kein Mehrwert für die Leistungserbringung der Armee schaffen lässt.

Angesichts der aktuellen Bedrohungslage will der Bundesrat die FUB jedoch auf Anfang 2024 in ein Kommando Cyber weiterentwickeln. Dazu muss die AO angepasst werden. Die Digitalisierung und die damit einhergehende Modernisierung und Vernetzung sämtlicher Systeme der Militärverwaltung und der Armee schreiten rasch voran. Diese Entwicklung stellt hohe Anforderungen an eine einheitliche IT-Architektur und zwingt zu standardisierten IT-Anwendungen. Mit der zunehmenden Vernetzung steigen überdies die Herausforderungen beim Cyber-Schutz deutlich. Um diesen Anforderungen künftig besser gerecht zu werden, soll die FUB von einer breit gefächerten Unterstützungsorganisation in ein einsatzorientiertes, militärisches Kommando weiterentwickelt werden.

Das Kommando Cyber soll künftig die militärischen Schlüsselfähigkeiten in den Bereichen Lagebild, Cyberabwehr, IKT-Leistungen, Führungsunterstützung, Kryptologie und elektronische Kriegführung bereitstellen.

Praktikum bei externen Partnern ergänzt Cyber-Ausbildung innerhalb der Armee

In der Armee ist im Bereich Cyber zudem vorgesehen, in den kommenden Jahren die Personalbestände auszubauen. Vorgesehen ist, auf den 1. Januar 2022 ein Cyber-Bataillon und einen Cyber-Fachstab zu bilden und damit den Bestand in der Miliz von heute 206 auf 575 Angehörige der Armee zu erhöhen. Um zudem die Ausbildungsqualität der Miliz-Cyberspezialistinnen und -spezialisten weiter zu erhöhen, wird die Ausbildung innerhalb der Armee mit einem Praktikum bei externen Partnern ergänzt. Dadurch lassen sich die erlernten Fähigkeiten vertiefen, erweitern und anschliessend in die Armee zurückführen.

Schaffung einer Militärluftfahrtbehörde und weitere Anpassungen

Mit der vorliegenden Revision des Militärgesetzes beantragt der Bundesrat dem Parlament zudem die Militärluftfahrtbehörde. In der Schweiz gab es für die Militärluftfahrt bislang keine mit dem Bundesamt für Zivilluftfahrt (BAZL) vergleichbare Organisation. Nun sollen die rechtlichen Grundlagen für eine solche Behörde geschaffen werden. Diese soll die Betriebssicherheit der Luftwaffe bei der Wahrnehmung ihrer Aufgaben im zivil und militärisch gemeinsam genutzten Luftraum verbessern. Dazu gehört insbesondere, die Aufsicht und Regulation im militärischen Flugwesen besser zu gewährleisten. Dazu ist eine Anpassung des Luftfahrtgesetzes erforderlich.

Unterstützung ziviler Anlässe wird gestärkt

Im Zuge der Militärgesetzrevision stärkt der Bundesrat zudem die Unterstützung von zivilen Anlässen durch die Armee. Zum einen werden die Flexibilität und die Verfügbarkeiten erhöht, indem auch Rekrutinnen und Rekruten in der Grundausbildung und nicht nur Durchdienerinnen und Durchdiener oder Armeeangehörige im Wiederholungskurs eingesetzt werden können. Zum anderen soll die Armee bei Anlässen von nationaler oder internationaler Bedeutung auch ohne wesentlichen Ausbildungs- und Übungsnutzen im beschränkten Rahmen Leistungen erbringen dürfen. Mit dieser Ausnahmebestimmung trägt der Bundesrat dem Umstand Rechnung, dass die betroffenen Anlässe ohne die Unterstützung durch die Armee kaum mehr durchgeführt werden könnten.

Darüber hinaus weist die vorliegende Revision mehrere zusätzliche Änderungen in Bereichen auf, in denen rechtlicher Handlungsbedarf bestand. Davon betroffen sind verschiedene weitere Bereiche der Ausbildung – unter anderem bei den Durchdienerinnen und Durchdienern –, einzelne Bestimmungen zum Einsatz der Armee im Assistenzdienst, die bedrohungsgerechte Aufgabenerfüllung der Armee im heutigen Umfeld, die Rechte und Pflichten von Armeeangehörigen und das militärische Gesundheitswesen. Schliesslich wird auch die Beurteilung des Gefährdungs- und Missbrauchspotenzials von Armeeangehörigen bei der Rekrutierung und bei der Waffenabgabe verbessert.

Adresse für Rückfragen

Lorenz Frischknecht

Stv. Chef Kommunikation / Sprecher VBS

+41 58 484 26 17

Herausgeber

Der Bundesrat

Generalsekretariat VBS

Nachrichtendienst des Bundes

armasuisse

Gruppe Verteidigung

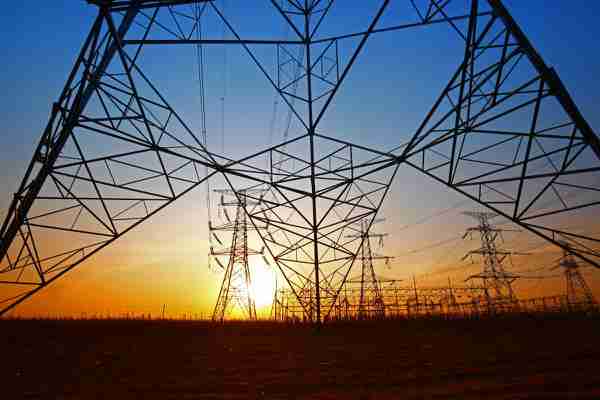

Stromnetze: 12 Millionen US-Dollar für mehr Cyber-Sicherheit

Das US-amerikanische Department Of Energy (DOE) hat angekündigt, sechs Forschungsprojekte an US-amerikanischen Universitäten mit insgesamt 12 Millionen US-Dollar zu fördern. Bei den Projekten geht es um die Stärkung der Cyber-Sicherheit, insbesondere der kritischen Infrastruktur (KRITIS) im US-amerikanischen Energiesektor. Ziel sei es, innovative Cyber-Security-Technik zu entwickeln, die sicherstellt, dass die Energieliefersysteme designt, installiert, bedient und gewartet würden, sodass sie Cyber-Angriffe überlebten und sich rasch davon erholten.

Das Office of Cybersecurity, Energy Security, and Emergency Response (CESER) des DOE unterstützt sechs Forschungsteams an Universitäten, die Cyber-Security-Forschung und -Entwicklung zu fortgeschrittener Anomalitätenerkennung, Künstlicher Intelligenz und Maschinenlernen sowie Physik-basierte Analyse betreiben, um die Sicherheit der nächsten Generation der Energiesysteme zu stärken. Die Systeme umfassen Komponenten in Umspannwerken, die Cyber-Einbrüche schneller erkennen und automatisch den Zugang zu Kontrollfunktionen blockieren sollen.

Unterstützte Projekte

Das DOE konzentriert sich auf Projekte, die das ausgerufene Ziel "Security by design" umsetzen. So soll die Florida International University 2 Millionen US-Dollar für ein Projekt erhalten, das mittels künstlicher Intelligenz Anomalien erkennt und darauf basierend effektive Abwehrstrategien entwickelt. Eine Forschergruppe der Iowa State University erhält ebenfalls 2 Millionen US-Dollar für verstärkte Abwehr und Widerstandsfähigkeit für Cyber-physikalische Systeme mit KI-basierten, gegen Angriffe gewappnete und proaktive Techniken und Lösungen.

Die Universität New York erhält 1.939.416 US-Dollar für ihr Tracking Real-time Anomalies in Power Systems (TRAPS)-Projekt, das Anomalien in Cyber-physikalischen Systemen im Stromnetz entdecken und lokalisieren soll. Auch die Texas A&M Engineering Experiment Station erhält ebenfalls nur ganz knapp 2 Millionen US-Dollar, um mittels KI und Maschinenlernen Techniken und skalierbare Prototypen zur Einbruchsreaktion auf fortgeschrittene Cyber-physikalische Bedrohungen für Stromsysteme zu entwickeln.

Die University of Illinois at Chicago will mit dem 2-Millionen-US-Dollar-Zuschuss ein widerstandsfähiges Feststoff-Umspannwerk der nächsten Generation entwickeln, das Cyber-Sicherheitsabwägungen berücksichtigt. Die Virginia Polytechnic Institute and State University hat das Programm Cyber REsilience of SubsTations (CREST) aufgelegt. Dahinter verbirgt sich ein zweiteiliges System, um Cyber-Vorfälle zu erkennen und umgehen, während die geschützte Kommunikation und kritische Funktionen aufrechterhalten werden. Hier gibt das DOE 1.997.864 US-Dollar dazu.

Bessere Cyber-Abwehr

Energieministerin Jennifer Granholm sagte der Ankündigung zufolge dazu: "Investitionen in modernste Cyber-Security-Technik hält uns an vorderster Front der globalen Innovationen und schützt Amerikas Stromnetz im Angesicht zunehmender Cyber-Bedrohungen von außerhalb. Diese Förderung stützt unser Engagement für ein sichere und widerstandsfähige Energie-Zukunft, indem sie amerikanische Elektrizitätssysteme festigt und ein stärkeres Netz baut."

Die Förderung unterstütze das Engagement der Biden-Regierung zum Schutz der kritischen Infrastruktur der Vereinigten Staaten sowie der Weiterentwicklung der nationalen Cyber-Security-Möglichkeiten des Energiesektors.

Mehrere US-Behörden warnen auch mit Hinblick auf den Ukraine-Krieg vor akuten Bedrohungen der kritischen Infrastruktur, etwa kürzlich vor dem Hacking-Werkzeugkasten "Pipedream". Öffentliche Förderungen für Cybersicherheits-Projekte sind ein naheliegender Ansatz, um Kompetenzen im Land aufzubauen und die Sicherheit nachhaltig zu verbessern.

Auch deutsche Behörden fördern Cyber-Security-Projekte. So soll ein derzeit laufender Wettbewerb zu quantensicherer Authentifizierung zukunftssichere Mechanismen entwickeln, wobei dem Gewinner-Projekt eine Anschlussförderung winkt.

(dmk)

Automatisierung macht Unternehmen resilienter gegen Cyber-Angriffe

Machine-Learning-gestützte Threat Intelligence Automatisierung macht Unternehmen resilienter gegen Cyber-Angriffe

Unternehmen generieren immer mehr Daten, die sich über die gesamte IT-Landschaft verteilen. Folglich wächst auch das Volumen der Datenmengen, die Lecks und Diebstählen zum Opfer fallen. Da sich mit Informationen Geld verdienen lässt, haben es Cyber-Kriminelle vor allem auf diese Datenberge abgesehen. Um an diese zu gelangen, ist ihnen jedes Mittel recht.

Ramses Gallego, International Chief Technologie Officer von Micro Focus, verrät, wie Unternehmen ihre Datensicherheit sowie allgemeine Cyber-Resilienz angesichts der höchst dynamischen Bedrohungslage stärken können und welche Rolle Automatisierung auf beiden Seiten spielt. (Bild: Coloures-Pic - )

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt in seinem aktuellen Lagebericht bekannt: „Die IT-Sicherheitslage bleibt angespannt und kritisch.“ Und auch Bitkom konnte im Rahmen der aktuellen Umfrage zum Wirtschaftsschutz feststellen, dass die Zahl der Cyber-Attacken auf deutsche Unternehmen drastisch angestiegen ist. 47 Prozent der befragten Unternehmen geben an, dass es eine starke Zunahme gab, immerhin 42 Prozent würden diese als leicht einstufen.

Die fragile Wirtschaft und Unsicherheit, in den vergangenen zwei Jahren, von Arbeitnehmern und -gebern gleichermaßen werden diesen Anstieg begünstigt haben. Außerdem vergrößerte sich durch die Ausbreitung von Remote Work die Angriffsfläche der Unternehmens-IT. Die Heimarbeitsplätze waren aufgrund der spontanen Umstellung bisweilen nur bedingt abgesichert. Cyber-Kriminelle sahen dies als willkommene Einladung an. So berichten 59 Prozent der Unternehmen von mindestens einem IT-Sicherheitsvorfall, der sich im Homeoffice zugetragen hat. Doch ein Ende der cyberkriminellen Machenschaften ist nicht in Sicht – im Gegenteil: Die Cyber-Bedrohungslage ist dynamischer denn je. Akteure entwickeln ihre Tools und Methoden stetig weiter und darauf müssen Unternehmen reagieren.

Cyber-Angriffe haben viele Gesichter und weitreichende Folgen

Cyber-Angreifer können mit erfolgreichen Kampagnen nicht nur den Geschäftsbetrieb eines Unternehmens vollständig zum Erliegen bringen, sondern ebenfalls direkt in die Systeme eindringen. Oftmals reicht jedoch ein einfaches Datenleck, um Daten nach außen dringen zu lassen und sie für Cyber-Kriminelle zugänglich zu machen, ohne dass diese einen Finger rühren müssten.

Ungeachtet dessen, ob Daten aktiv entwendet werden oder versehentlich abfließen: Cyber-Kriminelle sehen sich der wertvollen Beute in Form von unternehmenskritischen, sensiblen und/oder personenbezogenen Informationen gegenüber. Diese können sie beispielsweise weiterverkaufen oder verschlüsseln sie und geben sie nur nach der Zahlung eines Lösegelds wieder frei. Auch Bitkom konnte feststellen, dass Akteure es vor allem auf Daten abgesehen haben. Der Diebstahl von Unternehmensdaten hat im Vergleich zu 2019 um 19 Prozent zugenommen. Dabei greifen sie unter anderem auf Malware, Ransomware sowie Phishing- und Social-Engineering-Methoden zurück.

Eine vergleichsweise neue Vorgehensweise, mit der Cyber-Angreifer Unternehmen verstärkt ins Visier nehmen, sind automatisierte Angriffe. Die Akteure hinter solchen Kampagnen setzen die vornehmlich auf Künstliche Intelligenz und Machine Learning basierende Schadsoftware auf unterschiedliche Weisen ein: So kann diese Art von Malware dabei helfen, Schwachstellen mit den größten Erfolgsaussichten ausfindig zu machen. Autonom agierende Bot-Netzwerke verbreiten Malware im Internet mit dem Ziel, in Systeme einzudringen. Laut einer aktuellen Untersuchung von LexisNexis Risk Solutions ist die Anzahl automatisierter Angriffe mithilfe von Bot-Netzen allein zwischen Januar und Juni 2021 weltweit um 41 Prozent auf geschätzte 1,2 Milliarden Einzelfälle angestiegen.

Gerade weil sich Cyber-Bedrohungen weiterentwickeln und neue, der modernen Technologie angepasste Formen annehmen, fühlt sich die Mehrheit der Unternehmen machtlos gegenüber Angreifern. Aus dem aktuellen Accenture-Bericht State of Cybersecurity Resilience 2021 geht hervor, dass 55 Prozent der Unternehmen nicht in der Lage sind, Attacken schnell zu identifizieren, sie zu bekämpfen oder den Schaden auf ein Minimum zu halten. Für Unternehmen handelt es sich zunehmend um einen ressourcenzehrenden Wettlauf, bei dem sie versuchen, Cyber-Akteuren immer einen Schritt voraus zu sein.

Angesicht der drohenden Folgen von erfolgreichen Angriffen ist diese Machtlosigkeit keine gute Voraussetzung. So haben Unternehmen einerseits mit direkten Folgen zu rechnen. Dazu zählen der Diebstahl von geistigem Eigentum sowie unternehmenskritischen und/oder personenbezogenen Daten, ausfallbedingte Produktivitäts- und Umsatzeinbußen sowie die juristischen Konsequenzen bei datenschutzrechtlichen Verstößen. Andererseits sind die indirekten Folgen wie Rufschädigung oder der Abgang von Investoren und Kunden noch langfristig spürbar.

Das moderne SOC: Ganzheitliche Cyber-Resilienz und automatisierte IT-Sicherheit

Um sich vor der dynamischen Bedrohungslandschaft zu wappnen und die Sicherheit von Systemen und Daten zu gewährleisten, setzen Security Operation Center (SOC) oftmals auf eine Vielzahl einzelner Sicherheitslösungen von unterschiedlichen Anbietern. Diese sammeln und analysieren Bedrohungsdaten aus sämtlichen Ecken der IT-Landschaft wie Infrastruktur, Netzwerke und Endpoints und unterstützen im Zuge dessen bei der Bedrohungsabwehr. Im SOC laufen diese Daten zusammen. Die Aufgabe der SOC-Mitarbeiter ist es dann, in der Flut an Warnmeldungen, die die unabhängig voneinander arbeitenden Sicherheitslösungen absetzen, echte Bedrohungen von False-Positives zu unterscheiden und im Falle eines sicherheitsrelevanten Vorfalls Maßnahmen zu ergreifen.

Jetzt Newsletter abonnieren Täglich die wichtigsten Infos zur IT-Sicherheit Geschäftliche E-Mail Bitte geben Sie eine gültige E-Mailadresse ein. Abonnieren Mit Klick auf „Newsletter abonnieren“ erkläre ich mich mit der Verarbeitung und Nutzung meiner Daten gemäß Einwilligungserklärung (bitte aufklappen für Details) einverstanden und akzeptiere die Nutzungsbedingungen. Weitere Informationen finde ich in unserer Datenschutzerklärung. Aufklappen für Details zu Ihrer Einwilligung Stand vom 30.10.2020 Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung. Einwilligung in die Verwendung von Daten zu Werbezwecken Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von redaktionellen Newslettern nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden. Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden. Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden. Recht auf Widerruf Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://support.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung, Abschnitt Redaktionelle Newsletter.

Dass es sich hierbei auf Dauer um ein höchst ineffizientes, ressourcenintensives Vorgehen handelt, wird niemanden verwundern. Schließlich sind SOC-Mitarbeiter auch nur Menschen, die Zeit brauchen und denen womöglich Vorfälle entgehen. Demnach ist der erste Schritt, um die eigene Cyber-Resilienz für die Zukunft zu stärken, der Ausbau des SOC. Die Geschwindigkeit, mit der sich die Bedrohungslandschaft weiterentwickelt, macht es immer schwieriger, Anomalien händisch auszuwerten.

Daher ist der Einsatz automatisierter Machine-Learning-gestützter Threat-Intelligence-Lösungen die logische Maßnahme. Sie analysieren und korrelieren interne Bedrohungsdaten aus sämtlichen Quellen, die im SOC zentral zusammenfließen, wesentlich schneller und effizienter als es menschliche Mitarbeiter könnten. Dadurch verringern sich zum einen die allgemeine Komplexität sowie das Risiko, dass echte Bedrohungen übersehen werden. Zum anderen können sowohl Lösung als auch Mitarbeiter schneller mit Abwehrmaßnahmen reagieren. Werden zudem externe Bedrohungsdaten hinzugezogen, lassen sich Angriffe sogar antizipieren.

Ein modernes SOC sollte zudem über Data Lakes verfügen, in denen Bedrohungsdaten langfristig gesammelt werden. Threat Research Tools analysieren diese Information, wodurch ein klares Bild darüber entsteht, wie sich Bedrohungen in bestimmten Regionen und Branchen ausbreiten und welche Angriffsvektoren am erfolgreichsten waren. Diese Insights können CISOs untereinander austauschen, um die Kollegen in ihrer IT- und Datensicherheit zu unterstützen.

Fazit

Die immer weiter anwachsenden Datenberge machen Unternehmen zu besonders beliebten Zielen von Cyber-Angriffen – und das nicht selten sehr erfolgreich. Cyber-Kriminelle sorgen durch ihre Anpassungsfähigkeit und die Weiterentwicklung ihrer Methoden und Tools dafür, dass das auch noch lange so bleibt. Um von ihnen nicht abgehängt zu werden und böswilligen Kampagnen zum Opfer zu fallen, müssen Unternehmen ähnlich vorgehen. Automatisierte Threat Intelligence Tools sollten daher heute Teil einer jeden Cyber-Resilienzstrategie sein. Sie helfen SOC-Teams dabei, die Bedrohungsdaten sämtlicher Sicherheitslösungen auszuwerten, echte Bedrohungen von False-Positives zu trennen und somit die sprichwörtliche Nadel im Heuhaufen zu finden. Dadurch sind die Sicherheitsexperten in der Lage, schneller auf die dynamische Bedrohungslage zu reagieren als es Cyber-Kriminelle wahrscheinlich erwarten.

Über den Autor: Ramsés Gallego ist International Chief Technology Officer bei Micro Focus.

(ID:48391824)